- Einleitung

- Warum ich auf die Nextcloud Docker-App unter TrueNAS umgestiegen bin – und was du davon hast

- Einleitung: Von der Individualinstallation zur Systemintegration

- Was ist TrueNAS eigentlich – und warum ist es so beliebt?

- Gründe für meinen Wechsel zu TrueNAS Nextcloud App

- Was bedeutet das für dich als Nutzer?

- Weniger Basteln, mehr Nutzen

- Fazit zum Vergleich

- Alternative: Nextcloud mit Docker-Setup manuell betreiben (klassischer Weg)

- Verständnis der Docker-Compose-Konfiguration

- Konfiguration der Caddyfile für Nextcloud

- Deployment der Nextcloud-Infrastruktur über Portainer

- Konfiguration des Nextcloud Admin-Benutzers:

- Anpassung der Nextcloud config.php – zur Behebung der Einrichtungswarnungen

- Behebung der E-Mail-Serverkonfigurations-Warnung

- Behebung der Memcache-Warnung in Nextcloud

- Optional: Nextcloud Whiteboard-Server einrichten

- Deployment von Watchtower via Portainer

- Deployment

- Zusätzliche Sicherheitstipps für Nextcloud

- Einrichtung der Zwei-Faktor-Authentifizierung (2FA)

- Installation und Konfiguration von Sicherheits-Apps

- Installation von GeoBlocker

- Konfiguration des GeoBlocker

- Automatische Aktualisierung der Datenbank

- Nutzung der Icybox für zusätzlichen Speicherplatz

- Einrichtung der Icybox

- Einrichtung eines Software RAID1-Arrays für Nextcloud mit Icybox-Festplatten

- Automatisierte Überwachung der einzelnen Festplatten der Icybox

- Unterschied Kurz- oder Longtest

- Kurzer Selbsttest (short)

- Langer Selbsttest (long)

- Implementierung der Automatisierung

- Einrichtung des Cron-jobs

- Automatisierung der App-Updates von Nextcloud

- Einrichtung von Log-Rotation

- Log Rotation

- Externen Speicher in Nextcloud einrichten

- Vorteile der Icybox

- Überprüfen des RAID-Status

- Zusammenfassung der Überprüfung des RAID-Status:

- E-Mail-Benachrichtigungen in mdadm einrichten

- Sicherheit mit dem Nextcloud Scan verbessern

- Abschluss

- Fazit

Einleitung

In einer digitalen Welt, in der der Schutz von Daten und die Wahrung der Privatsphäre immer mehr an Bedeutung gewinnen, bietet Nextcloud eine leistungsstarke Lösung. Mit Nextcloud haben Sie die Kontrolle über Ihre Daten und können den Service auf Ihrem eigenen Server hosten, anstatt sich auf Dritte zu verlassen.

Es gibt einige klare Vorteile einer selbstgehosteten Nextcloud-Instanz:

- Datensicherheit und -privatsphäre: Indem Sie Ihre Daten auf Ihrem eigenen Server hosten, haben Sie die volle Kontrolle darüber, wer Zugriff darauf hat. Sie sind nicht von den Datenschutzpraktiken Dritter abhängig und können sich darauf verlassen, dass Ihre Daten sicher und privat bleiben.

- Anpassungsfähigkeit: Eine selbstgehostete Nextcloud-Instanz kann genau an Ihre Bedürfnisse angepasst werden. Sie können aus einer Vielzahl von Plugins und Anwendungen wählen, die in die Plattform integriert werden können, und Ihre Cloud genau so gestalten, wie Sie es möchten.

- Kosteneffizienz: Während viele Cloud-Dienste Abonnementgebühren verlangen, insbesondere wenn Sie zusätzlichen Speicherplatz oder Funktionen benötigen, ermöglicht Ihnen eine selbstgehostete Lösung die Kontrolle über die Kosten, da Sie nur für die tatsächlichen Ressourcen bezahlen, die Sie nutzen.

Mit diesem Tutorial werden Sie Schritt für Schritt durch den Prozess geführt, Nextcloud mit Hilfe einer Docker-Compose-Datei zu implementieren, damit Sie alle Vorteile einer eigenen Cloud-Infrastruktur nutzen können.

Hinweis: Für einen reibungslosen Ablauf dieses Tutorials ist es essenziell, dass Sie die vorangegangenen Vorbereitungstutorials, insbesondere die optionalen Schritte 5 und 6 zu Caddy und DynDns, erfolgreich abgeschlossen haben.

Empfohlene Hardware-Voraussetzung: mindestens einen Raspberry Pi 4 mit 4 GB RAM.

Warum ich auf die Nextcloud Docker-App unter TrueNAS umgestiegen bin – und was du davon hast

Einleitung: Von der Individualinstallation zur Systemintegration

Als Linux- und Docker-Enthusiast war ich lange ein Freund davon, jeden einzelnen Baustein meiner Nextcloud-Instanz selbst zu kontrollieren – vom Reverse Proxy über MariaDB bis hin zu Redis und ClamAV. Das bedeutete: selbst konfigurierte docker-compose.yml, Anpassungen an der config.php, Reverse-Proxy-Tweaks in der Caddyfile, alles fein säuberlich über Portainer orchestriert.

Doch irgendwann stellte sich die Frage: Muss das eigentlich alles so sein?

Mit steigender Anzahl an Containern, Automatisierungen, externem Speicher und Monitoring stieg auch die Wartungslast. Ich fragte mich: Gibt es nicht eine Lösung, die mir trotzdem Flexibilität bietet – aber mit deutlich weniger manuellem Pflegeaufwand?

Die Antwort: TrueNAS mit der offiziellen Nextcloud Docker-App.

Was ist TrueNAS eigentlich – und warum ist es so beliebt?

TrueNAS ist ein quelloffenes NAS-Betriebssystem (Network Attached Storage), das auf Linux basiert – je nach Variante (in diesem Fall: SCALE). Es wurde speziell für die zuverlässige Speicherung und Verwaltung großer Datenmengen entwickelt und bietet dabei umfangreiche Funktionen wie ZFS-Dateisystem, Snapshots, RAID, ACLs und – ganz wichtig – eine integrierte Docker-Verwaltung (unter SCALE).

Mit TrueNAS SCALE ist es möglich, Apps direkt über den App-Katalog zu installieren – darunter auch Nextcloud. Diese Apps basieren auf Container-Images, die von den Entwicklerteams aufeinander abgestimmt wurden. So laufen beispielsweise PHP, MariaDB, Redis und ClamAV in der exakt getesteten Version und in stabiler Kombination zueinander.

Gründe für meinen Wechsel zu TrueNAS Nextcloud App

✅ 1. Vorab getestete Container-Kombinationen

Die größte Stärke: Die Docker-Container, die TrueNAS für Nextcloud verwendet, sind aufeinander abgestimmt und getestet. Das bedeutet:

- Kein Ärger mit inkompatiblen PHP-Versionen

- Keine manuelle Suche nach passenden Redis- oder MariaDB-Images

- Keine bösen Überraschungen nach einem Update

Das Entwicklerteam von TrueNAS sorgt dafür, dass alle Komponenten miteinander harmonieren – was im selbstgebauten Setup schnell zur Herausforderung werden kann.

✅ 2. Deutlich reduzierter Wartungsaufwand

Mit TrueNAS:

- Kein separates Management von Docker-Compose-Dateien mehr

- Keine manuelle Pflege der Netzwerkkonfiguration zwischen Containern

- Keine extra Tools wie Portainer notwendig (kann man trotzdem zusätzlich nutzen)

TrueNAS bringt eine benutzerfreundliche Weboberfläche mit, in der du alle Apps (inkl. Nextcloud) mit wenigen Klicks starten, stoppen oder aktualisieren kannst.

✅ 3. App-Updates mit wenigen Klicks

Ein absoluter Gamechanger: Updates der Nextcloud-App und aller zugehörigen Dienste funktionieren über das App-Interface von TrueNAS mit einem einzigen Klick. Du musst keine Images pullen, keine Container neu starten, keine Configs prüfen – all das übernimmt das System für dich.

Die Zeiten von „Welche Version läuft da eigentlich gerade?“ oder „Wird mein Setup beim Update zerschossen?“ gehören der Vergangenheit an.

✅ 4. ZFS + Nextcloud = Datensicherheit pur

Dank TrueNAS’ ZFS-Unterbau habe ich jetzt Snapshots, Replikation und Datenintegrität auf Enterprise-Niveau – ein echtes Upgrade in Sachen Datenschutz und Zuverlässigkeit meiner Nextcloud-Instanz.

Ein täglicher Snapshot meiner Nextcloud-Daten sorgt für zusätzlichen Schutz bei versehentlichem Datenverlust oder Fehlkonfiguration.

✅ 5. RAID, Pool-Management & externe Speichereinbindung out-of-the-box

TrueNAS macht es extrem einfach, Datenträger zu verwalten, RAID-Setups zu konfigurieren (z.B. RAID-Z1/Z2, Mirror, Striped) und externe Speicher in Nextcloud bereitzustellen – ohne manuell fstab-Einträge oder Rechteanpassungen schreiben zu müssen.

Was bedeutet das für dich als Nutzer?

Wenn du wie ich ein performantes, sicheres und wartungsarmes Setup für deine persönliche Cloud-Infrastruktur suchst, dann ist die Nextcloud Docker-App unter TrueNAS SCALE eine fantastische Wahl. Vor allem dann, wenn:

- du nicht jedes Container-Detail selbst verwalten möchtest

- du Wert auf Stabilität und getestete Konfigurationen legst

- du die Vorteile von ZFS mit Nextcloud kombinieren willst

- du bereits TrueNAS als Datenserver im Einsatz hast oder planst

Weniger Basteln, mehr Nutzen

Mein Wechsel von einem reinen Docker-Setup hin zur Nextcloud-App unter TrueNAS war ein echter Befreiungsschlag. Nicht, weil ich mich vom Linux- oder Docker-Universum abwenden möchte – ganz im Gegenteil. Sondern weil ich erkannt habe, dass manche Dinge effizienter gehen können, ohne dabei Kontrolle oder Transparenz zu verlieren.

TrueNAS vereint für mich das Beste aus beiden Welten: ein leistungsstarkes, stabiles NAS-System mit tiefgreifender Docker-Integration – und eine Nextcloud-Installation, die einfach läuft.

Mein Rat an dich: Wenn du bereits mit TrueNAS arbeitest oder planst, deine Infrastruktur zu modernisieren – gib der Nextcloud-App definitiv eine Chance.

Klassisches Docker-Setup vs. TrueNAS App – Der direkte Vergleich

Wenn du dir noch unsicher bist, ob du weiterhin auf manuelle Verwaltung via Docker-Compose setzen oder lieber auf die Nextcloud-App über TrueNAS umsteigen solltest, hilft dir diese Gegenüberstellung.

| Kriterium | Klassisches Docker-Setup | TrueNAS Nextcloud Docker-App |

|---|---|---|

| Einrichtung | Manuell via Docker-Compose, Portainer oder CLI | Geführte Einrichtung über die TrueNAS App-Oberfläche |

| Komponenten-Kompatibilität | Muss selbst abgestimmt und gepflegt werden | Entwickler testen auf Kompatibilität (z. B. PHP, MariaDB, Redis) |

| Update-Management | Manuell via docker-compose pull + Restart | Ein-Klick-Update über die Web-GUI |

| Wartungsaufwand | Hoch – individuelle Konfiguration jedes Containers erforderlich | Niedrig – App aktualisiert alle abhängigen Container automatisch |

| Reverse Proxy (z. B. Caddy) | Manuelle Konfiguration + TLS-Zertifikatpflege | Reverse Proxy & Zertifikate werden von TrueNAS Apps oft mitgepflegt |

| Netzwerkverwaltung | Selbst definieren (Bridge, Custom Network, IPs etc.) | Automatisch über TrueNAS-Netzwerke konfiguriert |

| Ressourcenüberwachung (RAM, CPU) | Zusatztools wie Portainer oder Grafana notwendig | Integriert in die TrueNAS UI |

| ZFS + Snapshot-Management | Muss manuell konfiguriert werden (sofern überhaupt vorhanden) | Native ZFS-Integration mit Snapshots und Replikation |

| Benutzerfreundlichkeit | Eher technisch – CLI-lastig | Sehr benutzerfreundlich – ideal für Admins mit Fokus auf Effizienz |

| Fehlersuche & Logs | Über docker logs oder Tools wie Portainer | Zentrale Log-Ansicht über TrueNAS Apps |

| Skalierbarkeit & Ressourcen | Stark abhängig vom darunterliegenden Host | TrueNAS ist meist auf leistungsfähiger NAS-/Mini-PC-Hardware installiert |

Fazit zum Vergleich

Wenn du gern tief in technische Details eintauchst, maximale Kontrolle über jeden Parameter haben willst und es dir Spaß macht, Dinge komplett manuell zu orchestrieren, wirst du mit einem klassischen Docker-Setup weiterhin zufrieden sein.

Wenn dir jedoch eine stabile, getestete und wartungsarme Lösung wichtiger ist – vor allem für den produktiven Dauerbetrieb deiner Nextcloud-Instanz – dann ist die Nextcloud-App unter TrueNAS die klare Empfehlung. Du bekommst mehr Sicherheit, weniger Aufwand und eine rundum abgestimmte Lösung mit ZFS-Backup-Möglichkeiten – und kannst dich auf das konzentrieren, was wirklich zählt: deine Daten und deren Verfügbarkeit.

Alternative: Nextcloud mit Docker-Setup manuell betreiben (klassischer Weg)

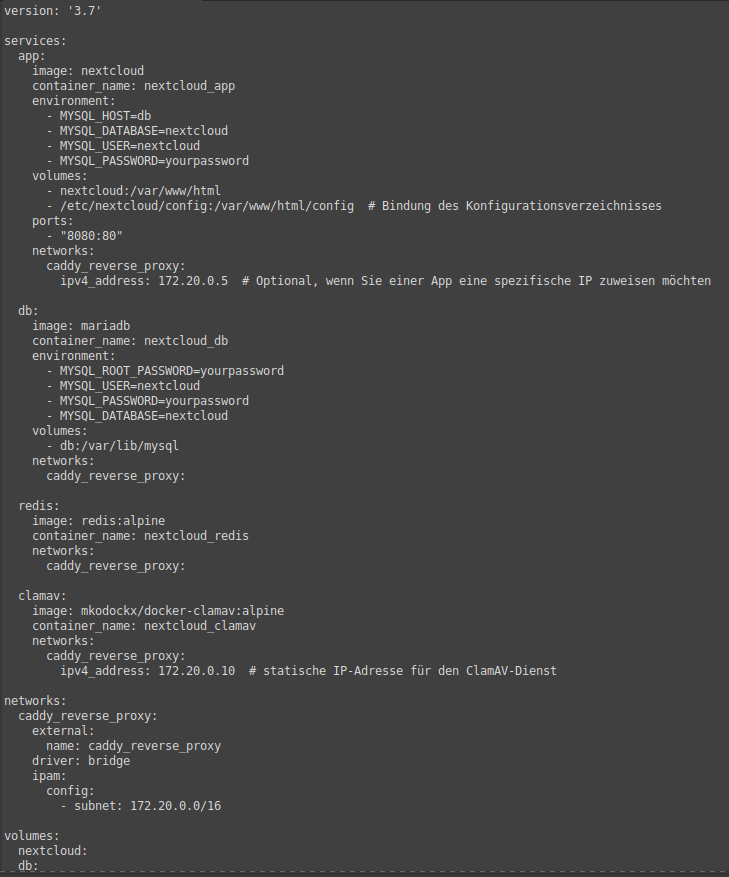

Verständnis der Docker-Compose-Konfiguration

Bevor Sie beginnen, ist es wichtig zu verstehen, was jeder der in der nachfolgend bereitgestellen Docker-Compose-Codes definierten Dienste tut:

- db (MariaDB): Dies ist die Datenbank für Nextcloud. Hier werden alle Daten gespeichert, die Nextcloud benötigt, um ordnungsgemäß zu funktionieren.

- app (Nextcloud): Dies ist der Haupt-Nextcloud-Service, der die Web-UI und alle Hauptfunktionen von Nextcloud bereitstellt.

- clamav: Ein Antivirus-Service, der in der Lage ist, Dateien zu scannen und mögliche Bedrohungen zu erkennen.

- redis: Ein In-Memory-Datenstrukturspeicher, der als Datenbank, Cache und Message Broker verwendet wird. Nextcloud nutzt Redis für das Caching, um die Performance zu verbessern.

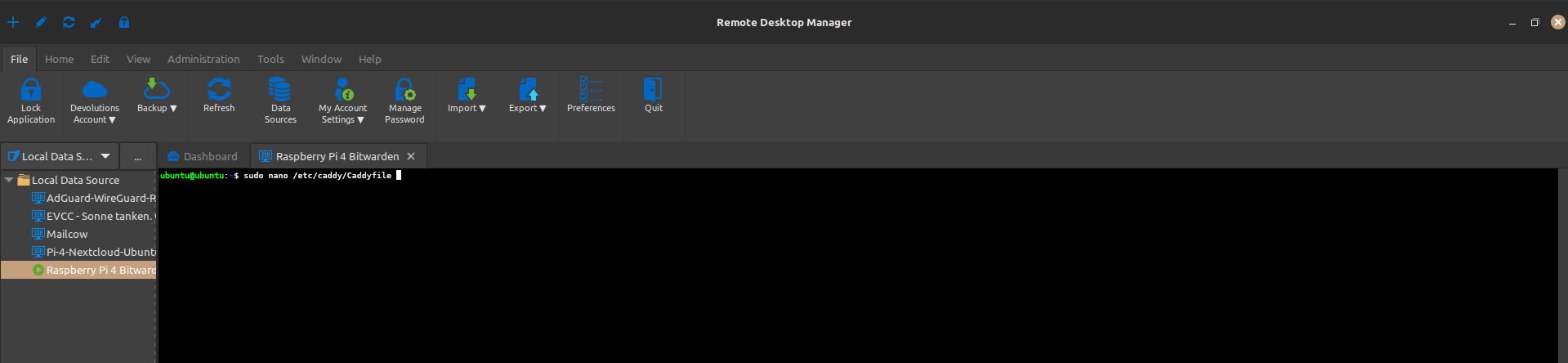

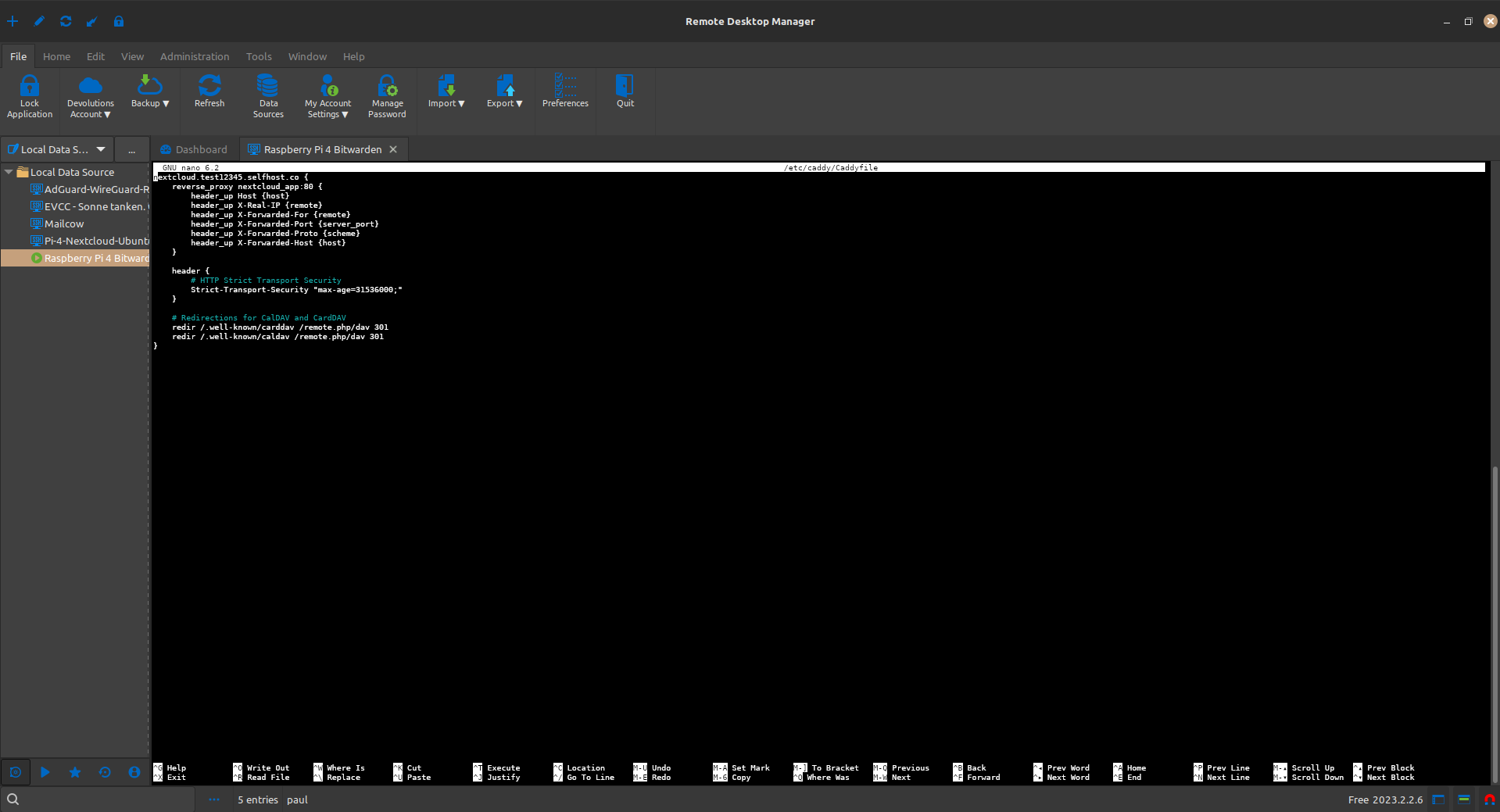

Konfiguration der Caddyfile für Nextcloud

Damit Ihre Nextcloud-Instanz korrekt hinter Ihrem Caddy-Server arbeiten kann, müssen Sie die Caddyfile entsprechend anpassen. Dies sorgt für die richtige Weiterleitung und Verarbeitung von Anfragen, die an Ihre Nextcloud-Instanz gerichtet sind. Außerdem stellt es sicher, dass spezielle Dienste wie CardDAV und CalDAV korrekt weitergeleitet werden.

Folgen Sie diesen Schritten, um die Caddyfile für Nextcloud zu konfigurieren:

- Zugriff auf die Caddyfile: Öffnen Sie die

Caddyfilemit dem nano Texteditor.

sudo nano /etc/caddy/Caddyfile

Inhalt einfügen: Kopieren Sie den bereitgestellten Inhalt für die Nextcloud-Konfiguration und fügen Sie ihn in Ihre Caddyfile ein und ersetzen Sie „IHRE-SUBDOMAIN“ durch Ihre eigene gewählte Subdomain und „DIE-LOKALE-IP-DES-Raspberry-Pi“ durch die tatsächliche reale IP Ihres Raspberry Pi’s:

nextcloud.test12345.selfhost.co {

reverse_proxy nextcloud_app:80 {

header_up Host {host}

header_up X-Real-IP {remote}

header_up X-Forwarded-For {remote}

header_up X-Forwarded-Port {server_port}

header_up X-Forwarded-Proto {scheme}

header_up X-Forwarded-Host {host}

}

header {

# HTTP Strict Transport Security

Strict-Transport-Security "max-age=31536000;"

}

# Redirections for CalDAV and CardDAV

redir /.well-known/carddav /remote.php/dav 301

redir /.well-known/caldav /remote.php/dav 301

}

Nachdem Sie den Inhalt per Rechtsklick und Paste hinzugefügt haben, speichern Sie die Caddyfile mit Strg+o und drücken der Enter-Taste und verlassen Sie den Editor mit Strg+x.

Um die Änderungen wirksam zu machen, müssen Sie den Caddy-Server über Portainer neu starten.

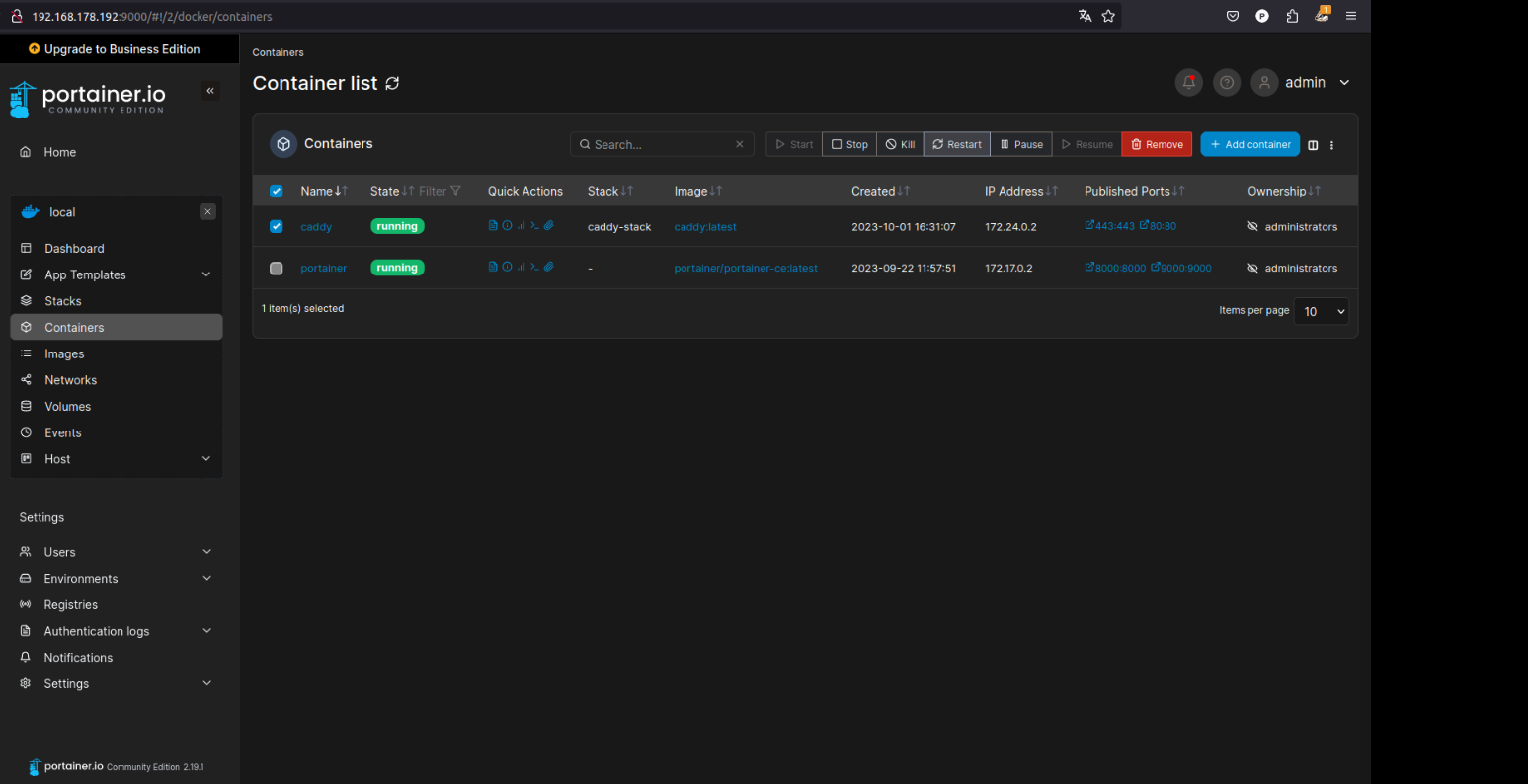

Deployment der Nextcloud-Infrastruktur über Portainer

Die Bereitstellung einer Nextcloud-Infrastruktur mithilfe von Docker und Portainer bietet einen einfachen und effizienten Ansatz, um sicherzustellen, dass alle erforderlichen Dienste und Abhängigkeiten korrekt eingerichtet und konfiguriert sind.

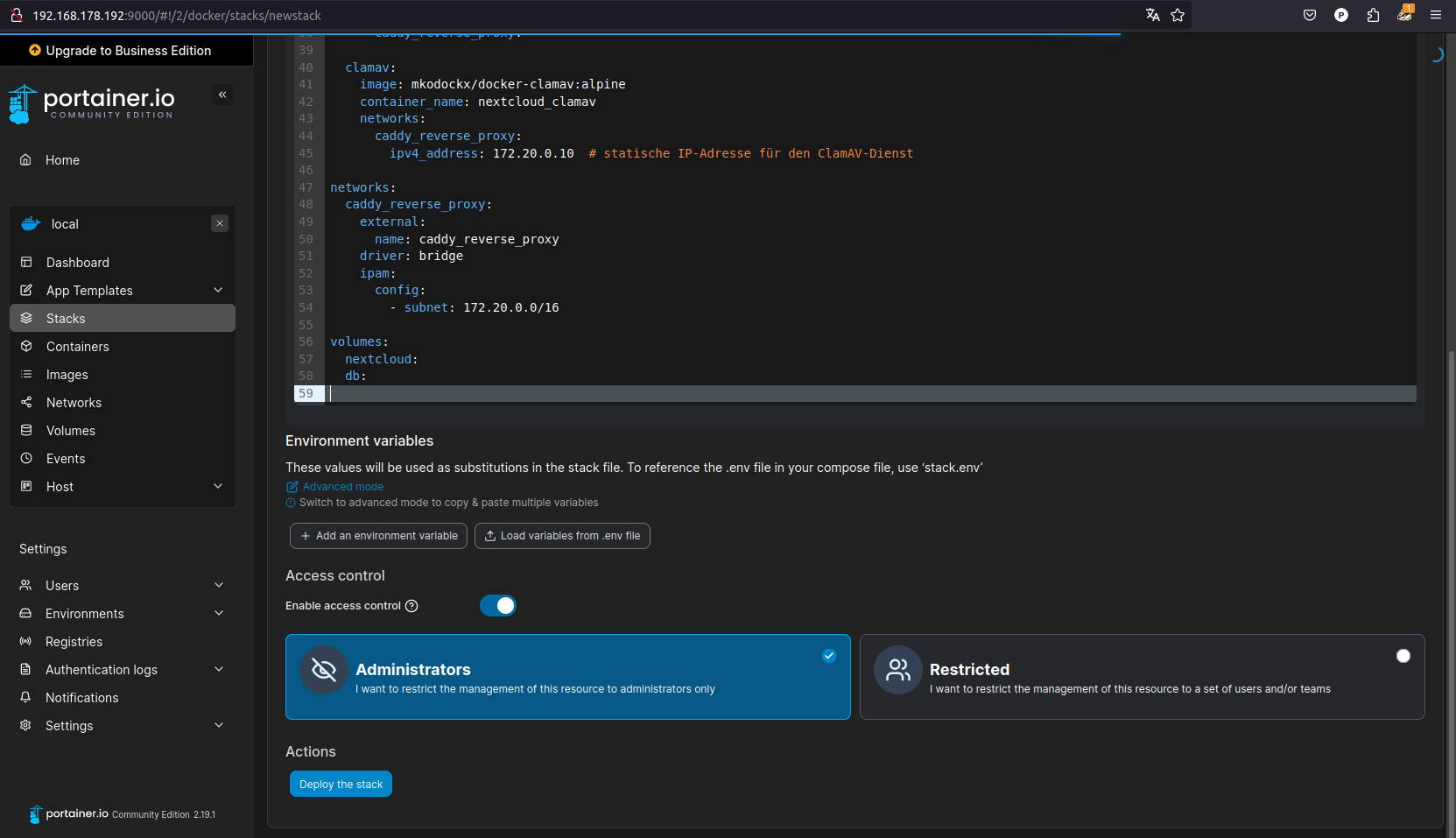

Folgen Sie diesen Schritten, um die Nextcloud-Infrastruktur mithilfe des bereitgestellten Docker Compose-Codes über Portainer als Stack zu deployen:

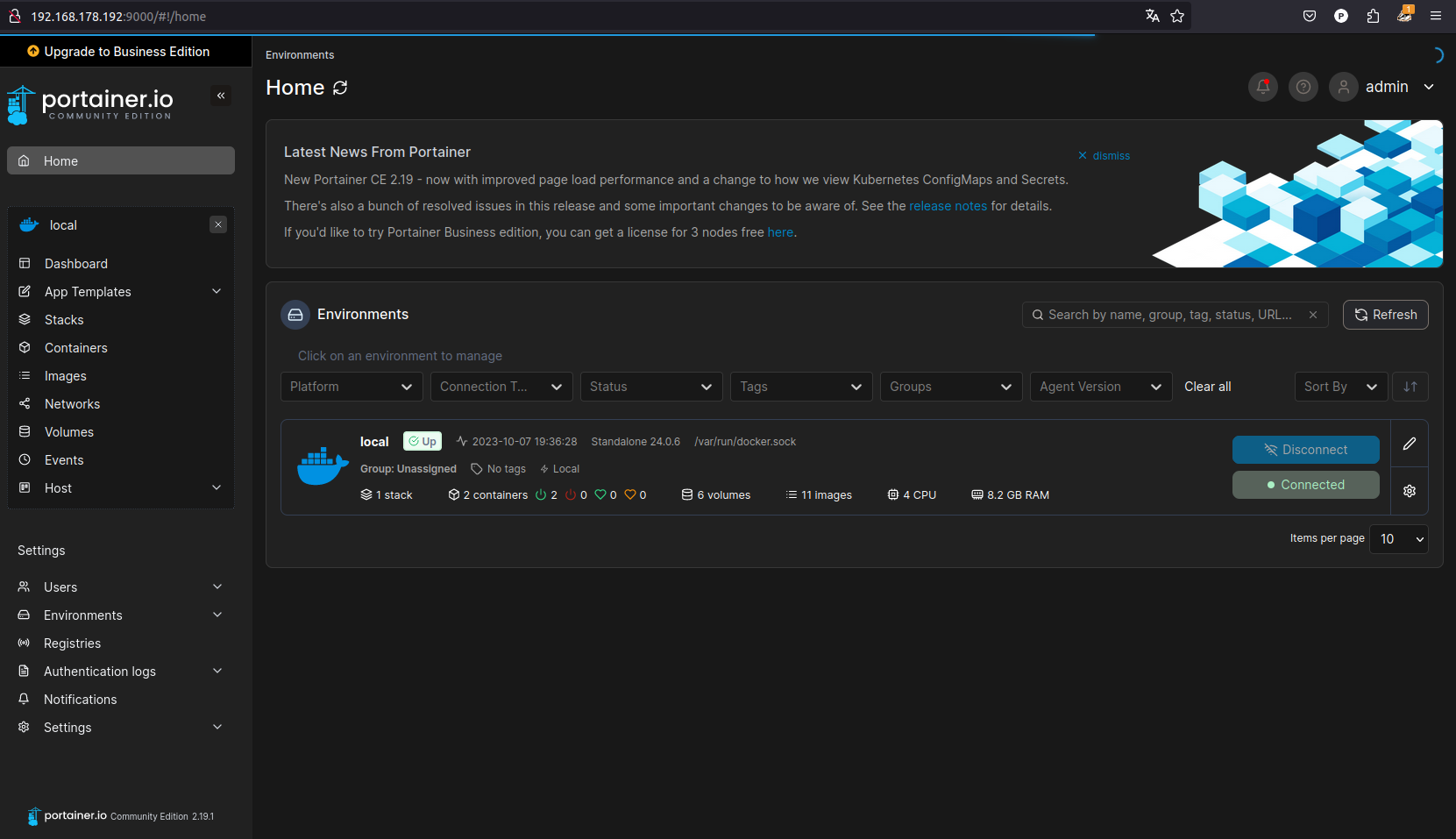

Login in Portainer: Öffnen Sie Ihren Webbrowser und navigieren Sie zu Ihrer Portainer-Web-Oberfläche. Loggen Sie sich mit Ihren Zugangsdaten ein und klicken Sie in der Mitte auf „local“.

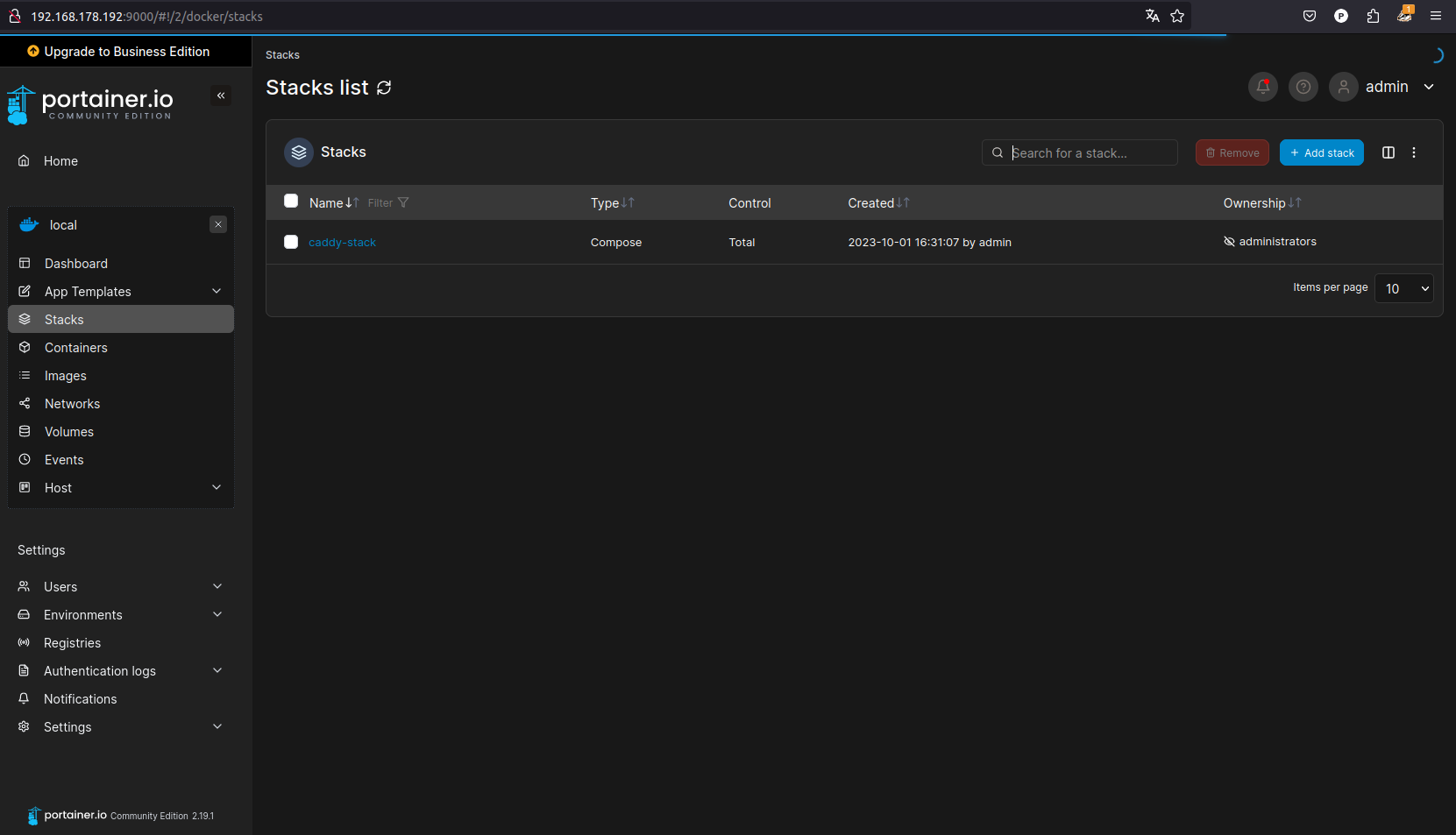

Navigation zum Stack-Bereich: Klicken Sie in der linken Navigationsleiste auf „Stacks“. Wenn Sie noch keinen Stack erstellt haben, wird die Liste leer sein. Wenn Sie die Vorbereitungen abgeschlossen haben sehen Sie hier Ihren bereitgestellten Caddy-Reverse-Proxy-Stack.

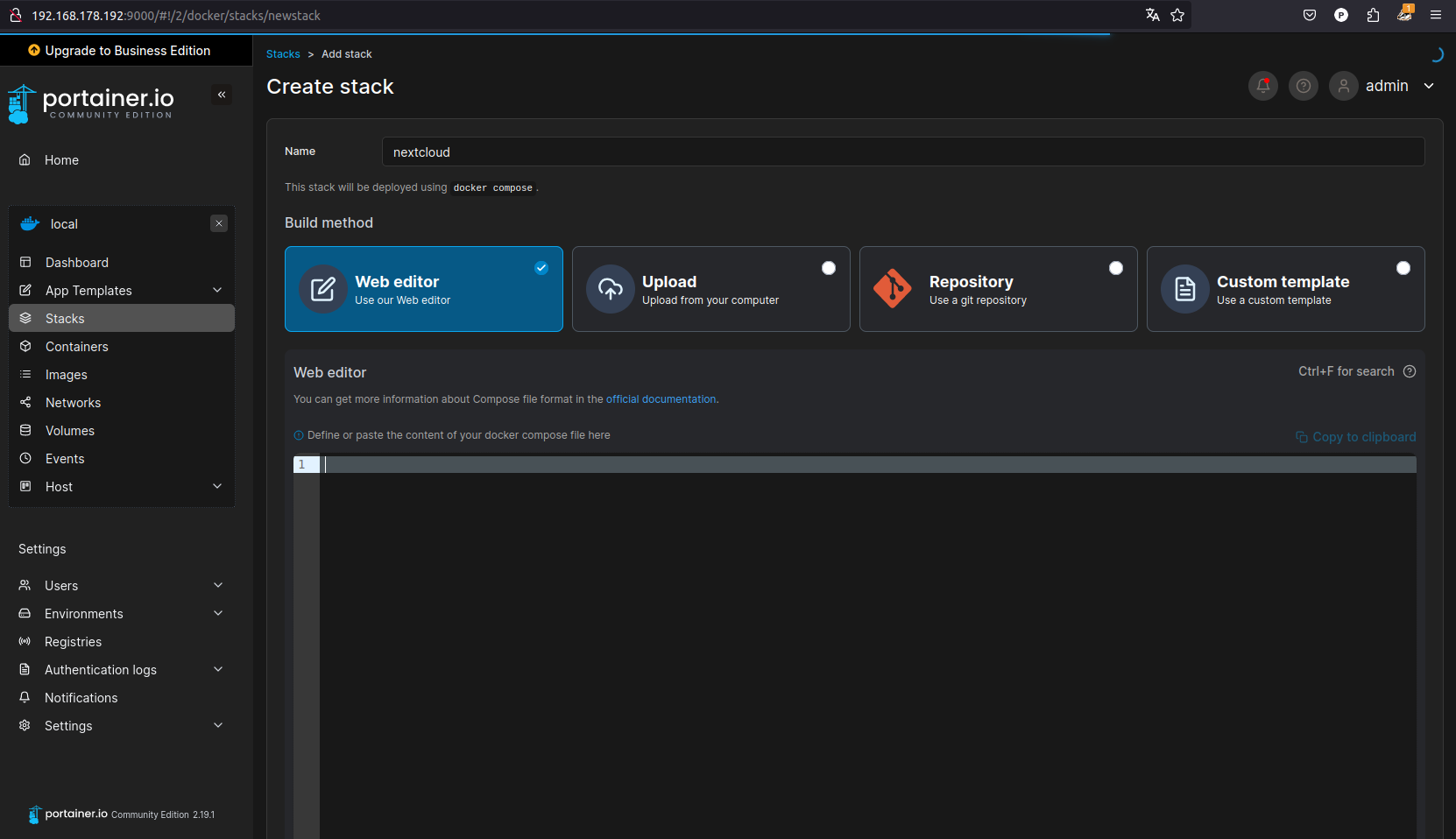

Erstellen eines neuen Stacks: Klicken Sie oben rechts auf die Schaltfläche „Add Stack“. Geben Sie Ihrem Stack einen passenden Namen, z.B. „nextcloud“.

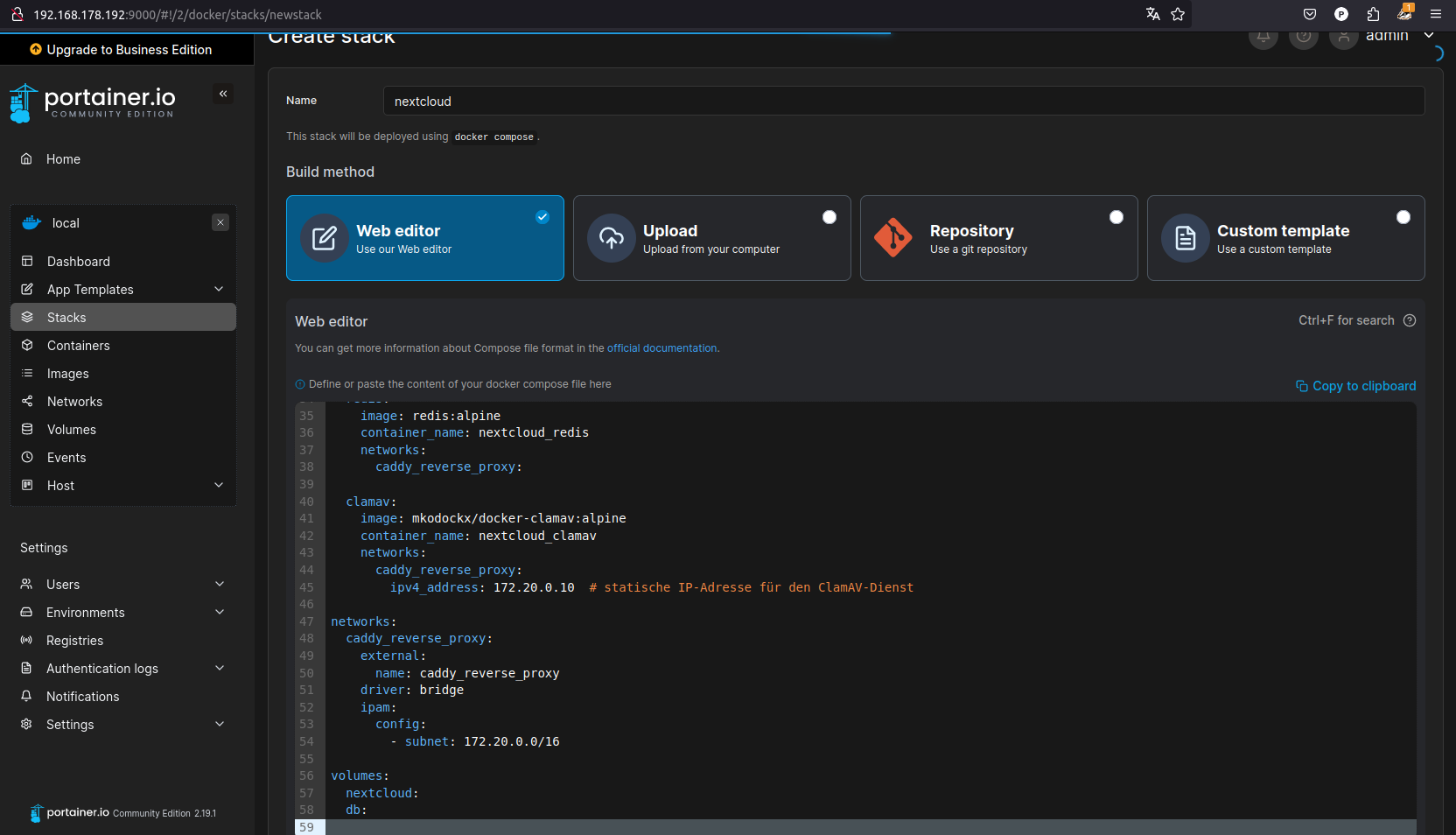

Bereitgestellter Docker-Compose-Code für Nextcloud:

Wichtig: Passen Sie bitte in dem nachfolgend bereitgestellten Docker-Compose-Codes die folgenden Zeilen an:

- MYSQL_ROOT_PASSWORD=IHR-SICHERES-MYSQL-ROOT-PASSWORT- MYSQL_PASSWORD=IHR-SICHERES-MYSQL-PASSWORT- Unter environment:

- MYSQL_PASSWORD=IHR-SICHERES-MYSQL-PASSWORT

Docker-Compose-Code für Nextcloud

version: '3.7'

services:

app:

image: nextcloud

container_name: nextcloud_app

environment:

- MYSQL_HOST=db

- MYSQL_DATABASE=nextcloud

- MYSQL_USER=nextcloud

- MYSQL_PASSWORD=yourpassword

volumes:

- nextcloud:/var/www/html

- /etc/nextcloud/config:/var/www/html/config # Bindung des Konfigurationsverzeichnisses

ports:

- "8080:80"

networks:

caddy_reverse_proxy:

ipv4_address: 172.20.0.5 # Optional, wenn Sie einer App eine spezifische IP zuweisen möchten

db:

image: mariadb

container_name: nextcloud_db

environment:

- MYSQL_ROOT_PASSWORD=yourpassword

- MYSQL_USER=nextcloud

- MYSQL_PASSWORD=yourpassword

- MYSQL_DATABASE=nextcloud

volumes:

- db:/var/lib/mysql

networks:

caddy_reverse_proxy:

redis:

image: redis:alpine

container_name: nextcloud_redis

networks:

caddy_reverse_proxy:

clamav:

image: mkodockx/docker-clamav:alpine

container_name: nextcloud_clamav

networks:

caddy_reverse_proxy:

ipv4_address: 172.20.0.10 # statische IP-Adresse für den ClamAV-Dienst

networks:

caddy_reverse_proxy:

external:

name: caddy_reverse_proxy

driver: bridge

ipam:

config:

- subnet: 172.20.0.0/16

volumes:

nextcloud:

db:Einfügen des Docker Compose-Codes: Kopieren Sie den bereitgestellten Docker Compose-Code und fügen Sie ihn in das große Textfeld unter „Web editor“ ein.

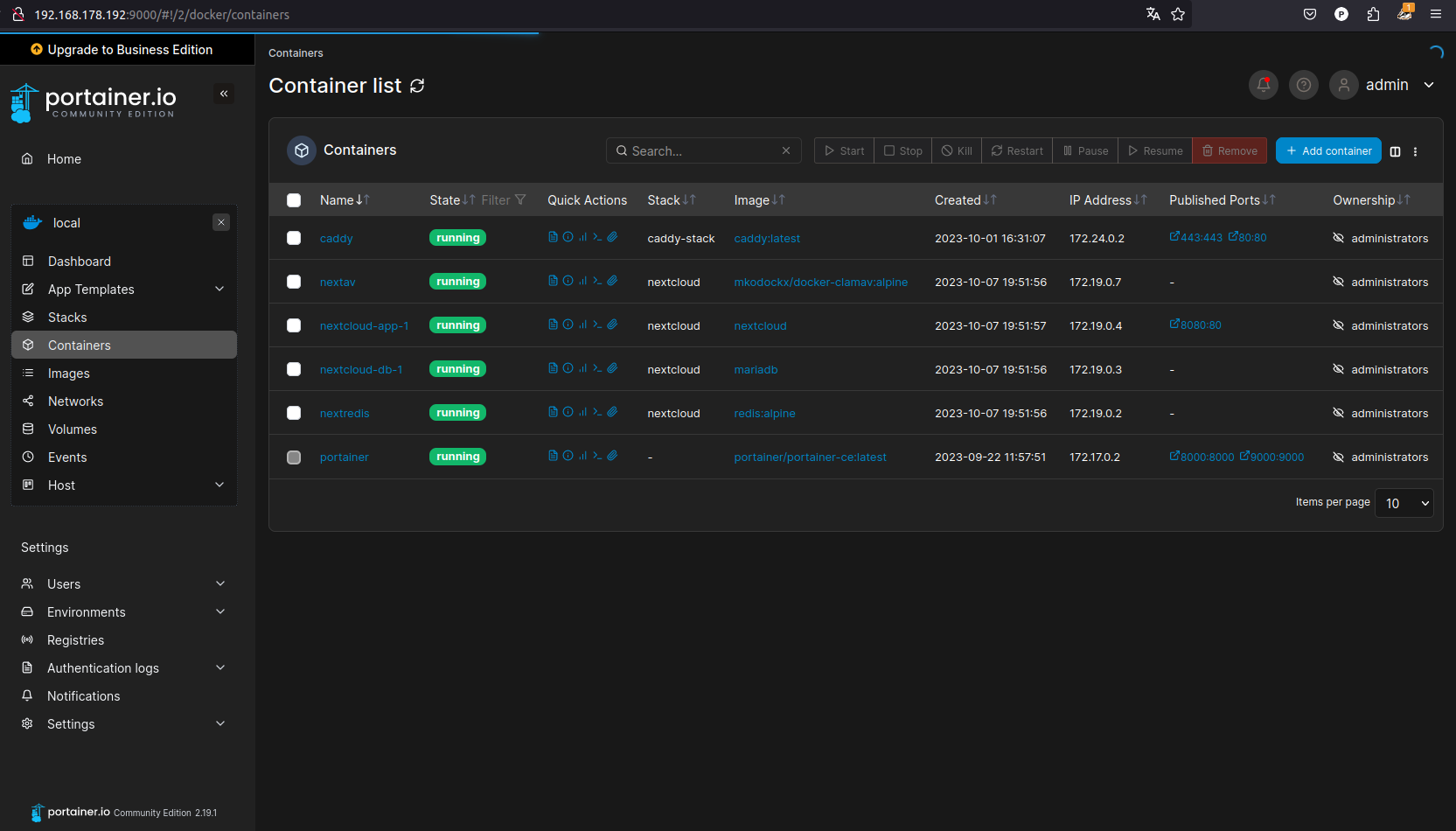

Deployment: Scrollen Sie nach unten und klicken Sie auf die Schaltfläche „Deploy the stack“. Portainer wird nun beginnen, die in der Docker Compose-Datei definierten Container und Services zu erstellen und zu starten.

Überprüfung: Nachdem der Deployment-Prozess abgeschlossen ist, können Sie in Portainer unter „Containers“ nachsehen, ob alle Nextcloud-bezogenen Container ordnungsgemäß laufen.

Hinweis: Je nach Ihrer Systemkonfiguration und Netzwerkgeschwindigkeit kann der Deployment-Vorgang einige Minuten in Anspruch nehmen, da die benötigten Bilder aus dem Docker Hub heruntergeladen werden müssen.

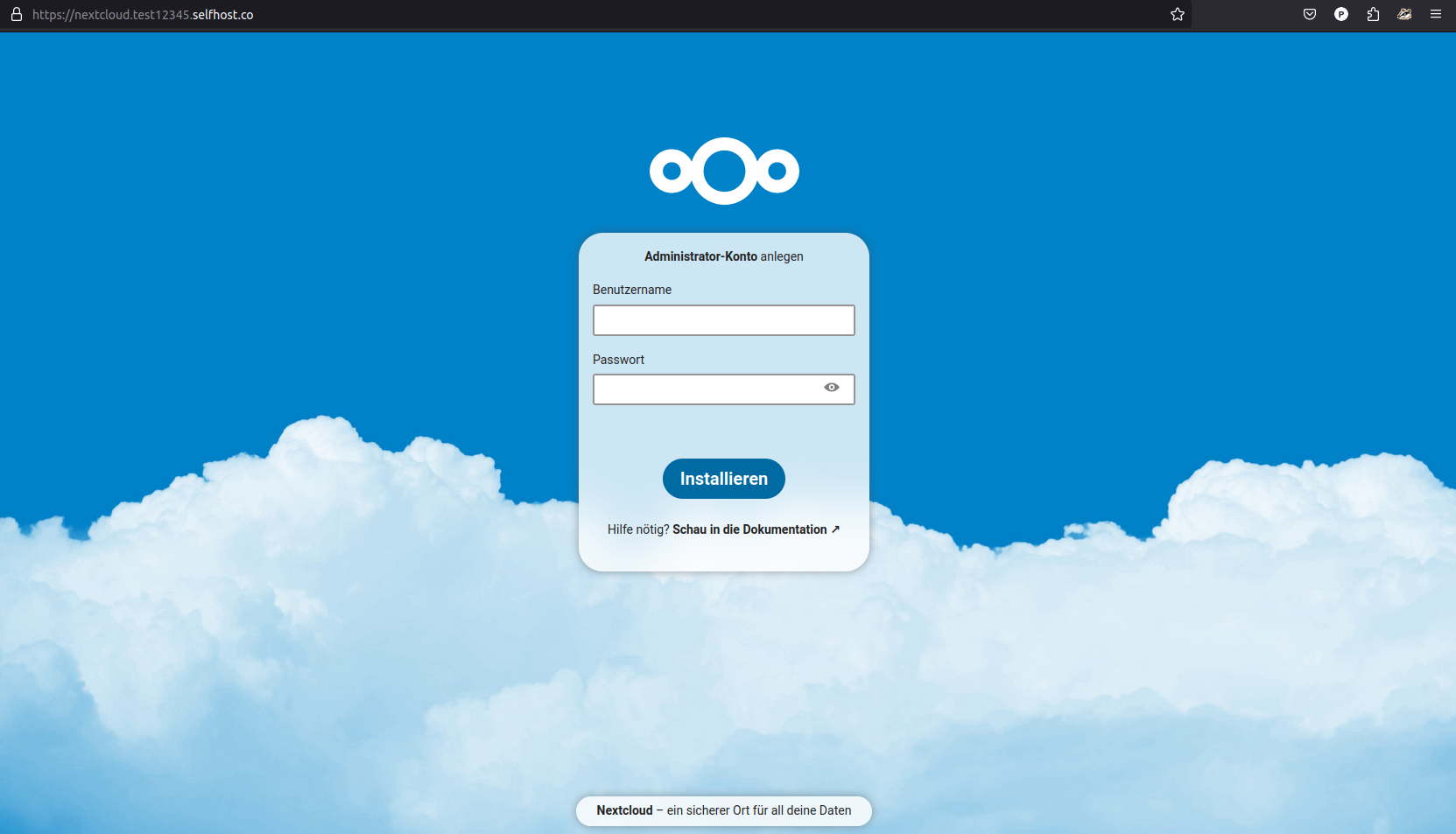

Konfiguration des Nextcloud Admin-Benutzers:

Öffnen Sie einen Webbrowser und navigieren Sie zu https://nextcloud.IHRE-SUBDOMAIN.selfhost.co/. Sie sollten nun die Startseite von Nextcloud sehen. Hier legen Sie den Hauptbenutzer (Admin) für Ihre Nextcloud-Instanz fest und stellen die Verbindung zur Datenbank her.

Admin-Benutzerkonfiguration: Geben Sie einen gewünschten Benutzernamen und ein starkes Passwort für den Admin-Benutzer ein.

Hinweis: Folgende Zeichen sind im Benutzernamen erlaubt: „a-z“, „A-Z“, „0-9“, Leerzeichen und „_.@-‚“

Dieser Benutzer hat volle Berechtigungen innerhalb der Nextcloud und ist für die Verwaltung aller weiteren Benutzer und Einstellungen verantwortlich. Klicken Sie anschließend auf Installieren.

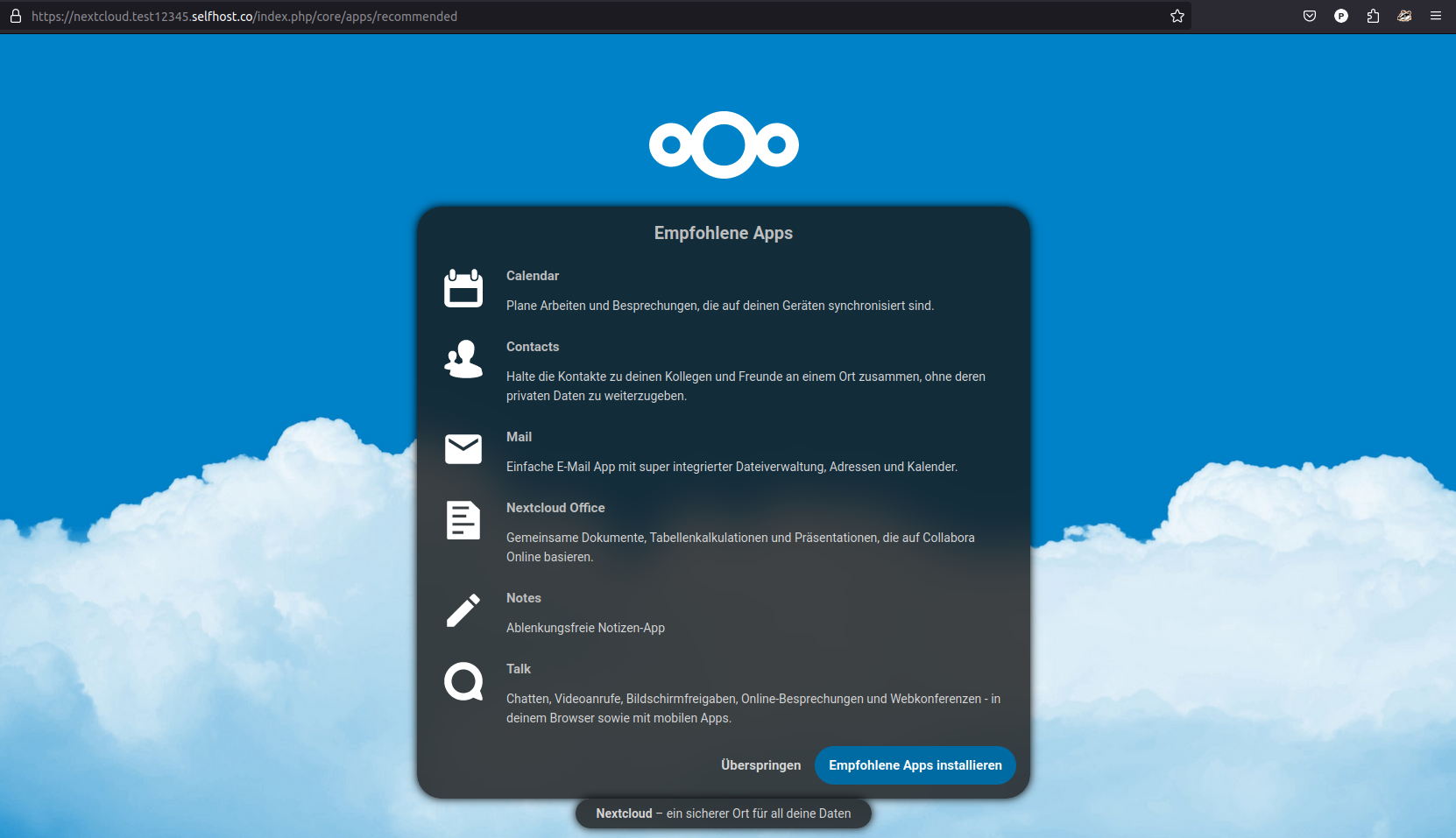

Anschließend können Sie entscheiden ob Sie die empfohlenen Apps für Nextcloud installieren oder diesen Schritt zunächst überspringen möchten. Sie können die Apps bei Bedarf auch im Nachhinein alle manuell nachinstallieren.

Da ich die Nextcloud vollumfänglich nutze habe ich mich für die Installation der empfohlenen Apps entschieden.

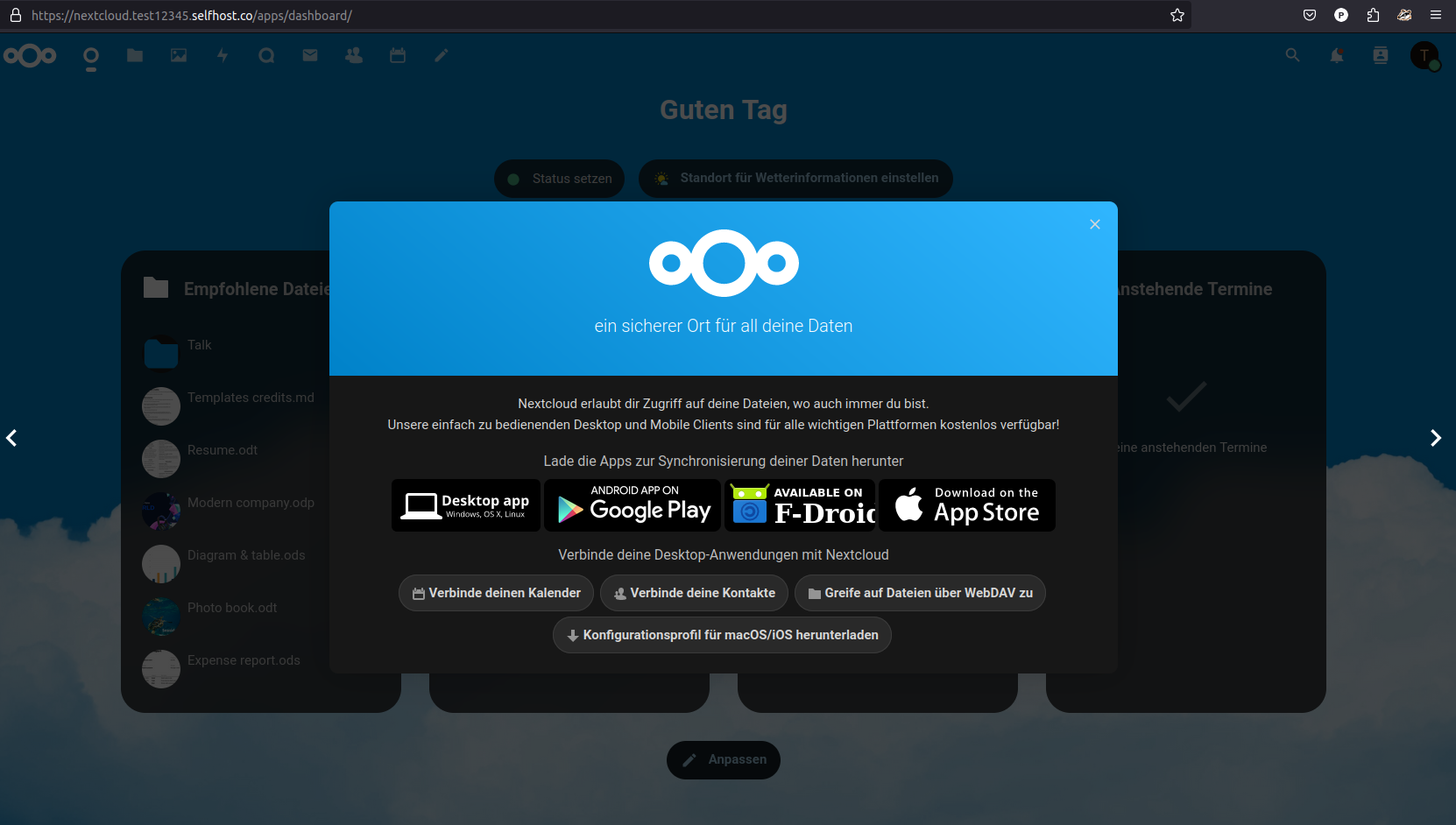

Nach der Installation der Nextcloud Apps werden Sie mit dem Nextcloud Willkommensbildschirm begrüßt.

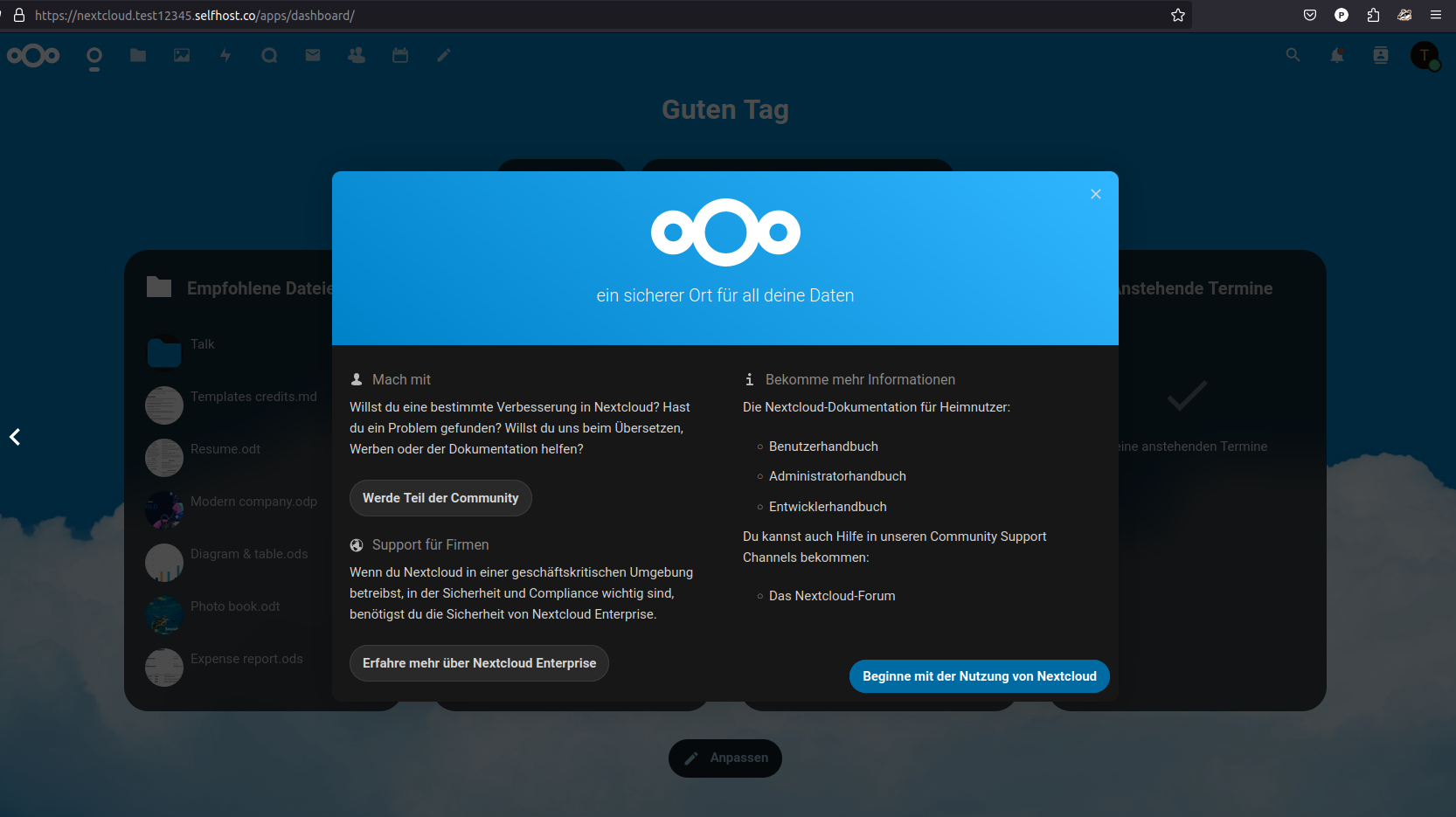

Slideshow des Nextclouds Willkommensbildschirms

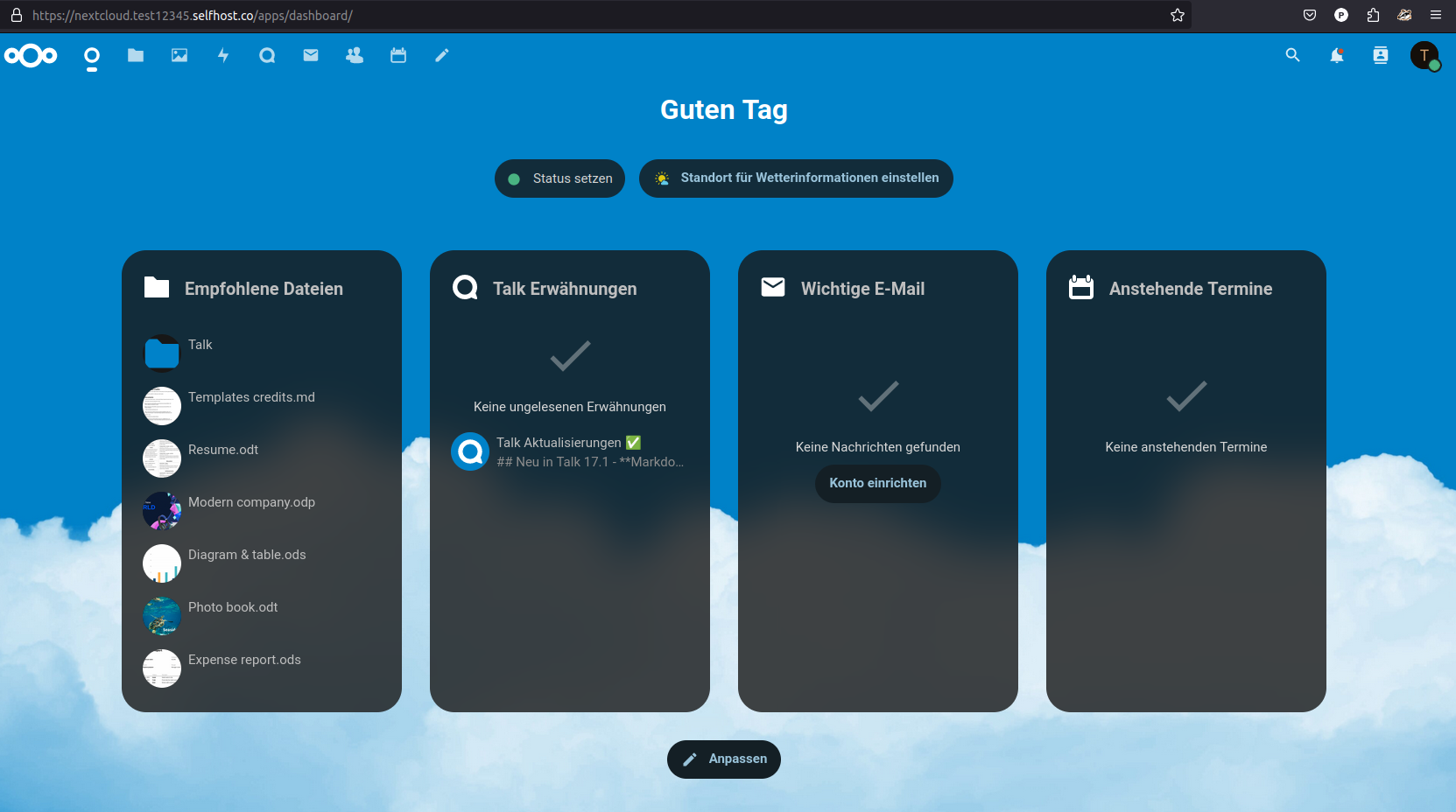

Mit einem Klick auf „Beginne mit der Nutzung von Nextcloud“ sehen Sie die klassiche Nextcloud Anmeldeseite.

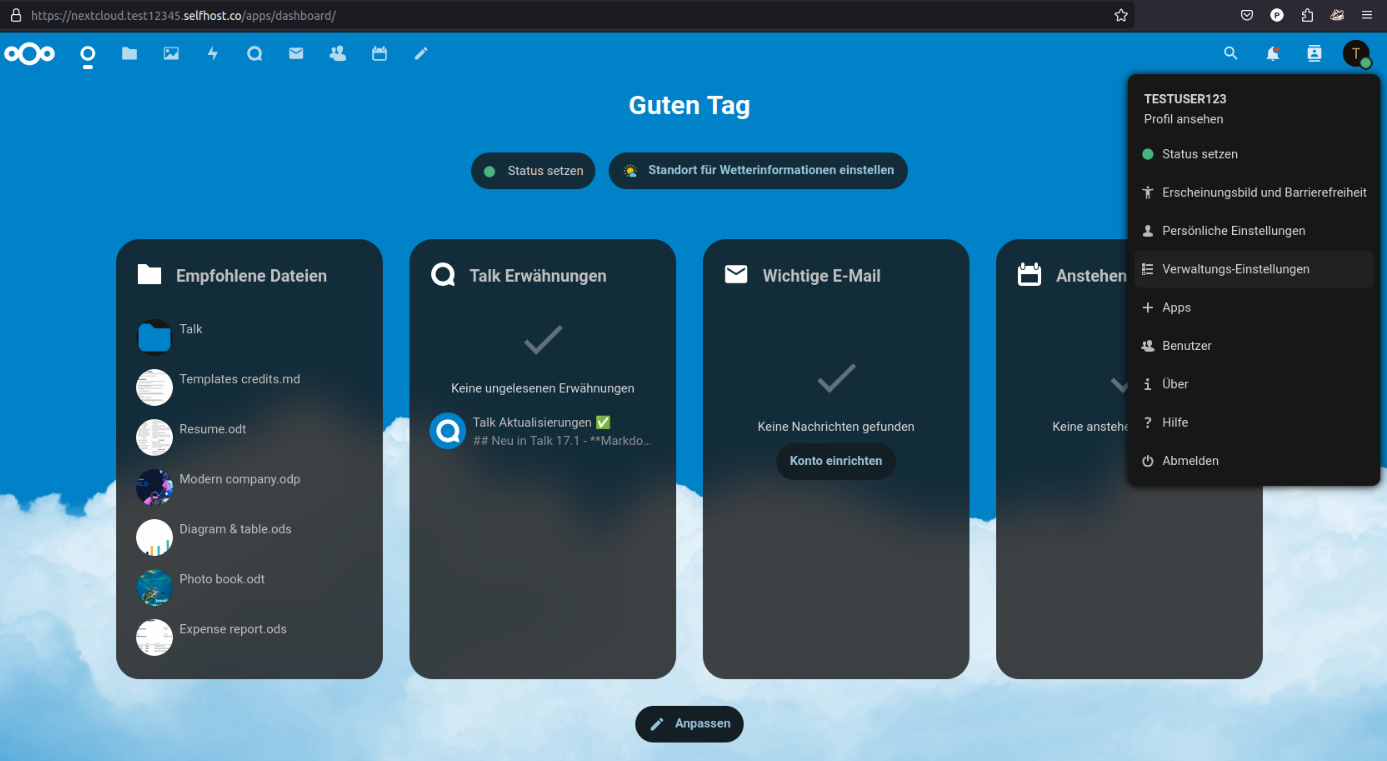

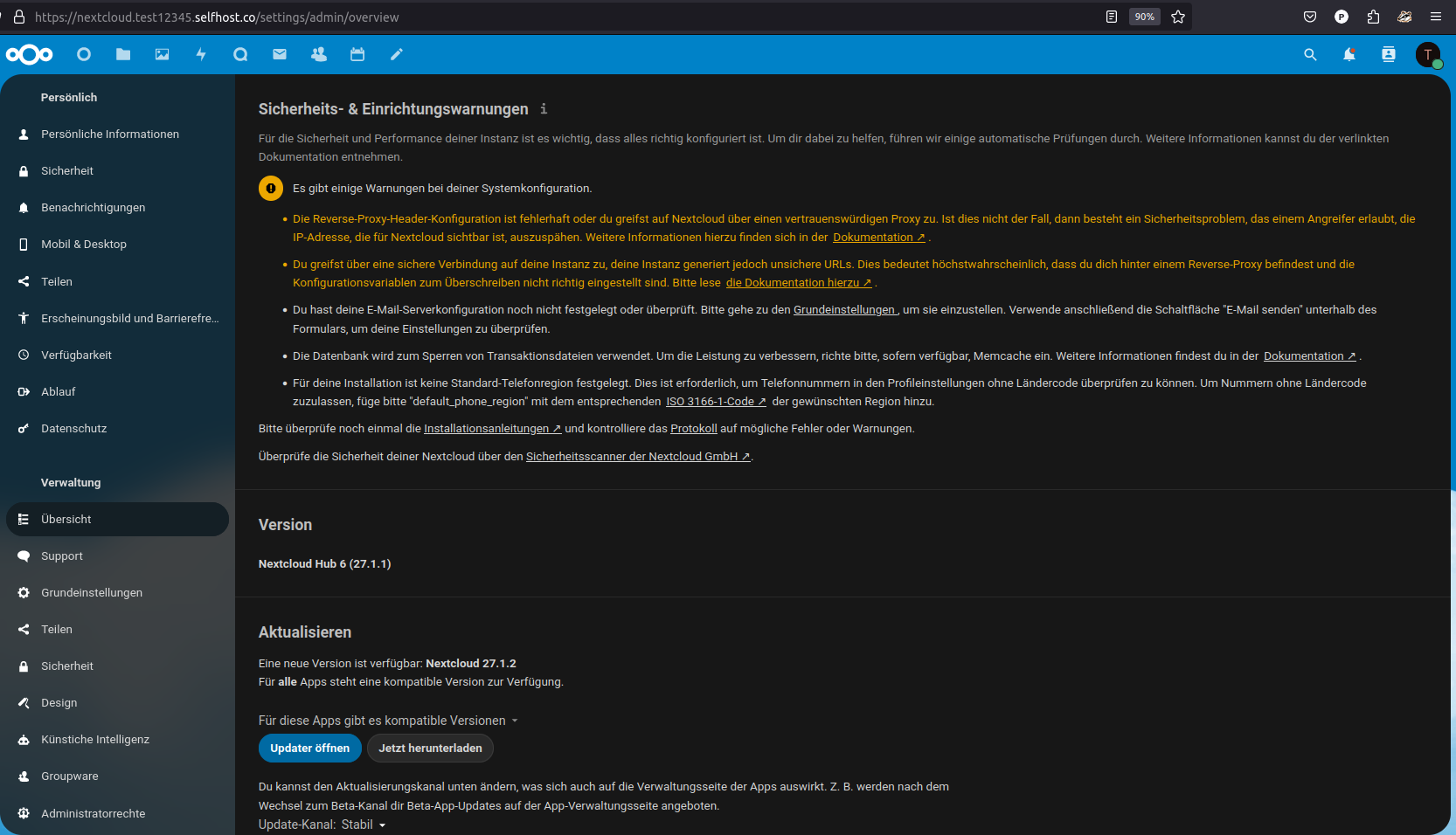

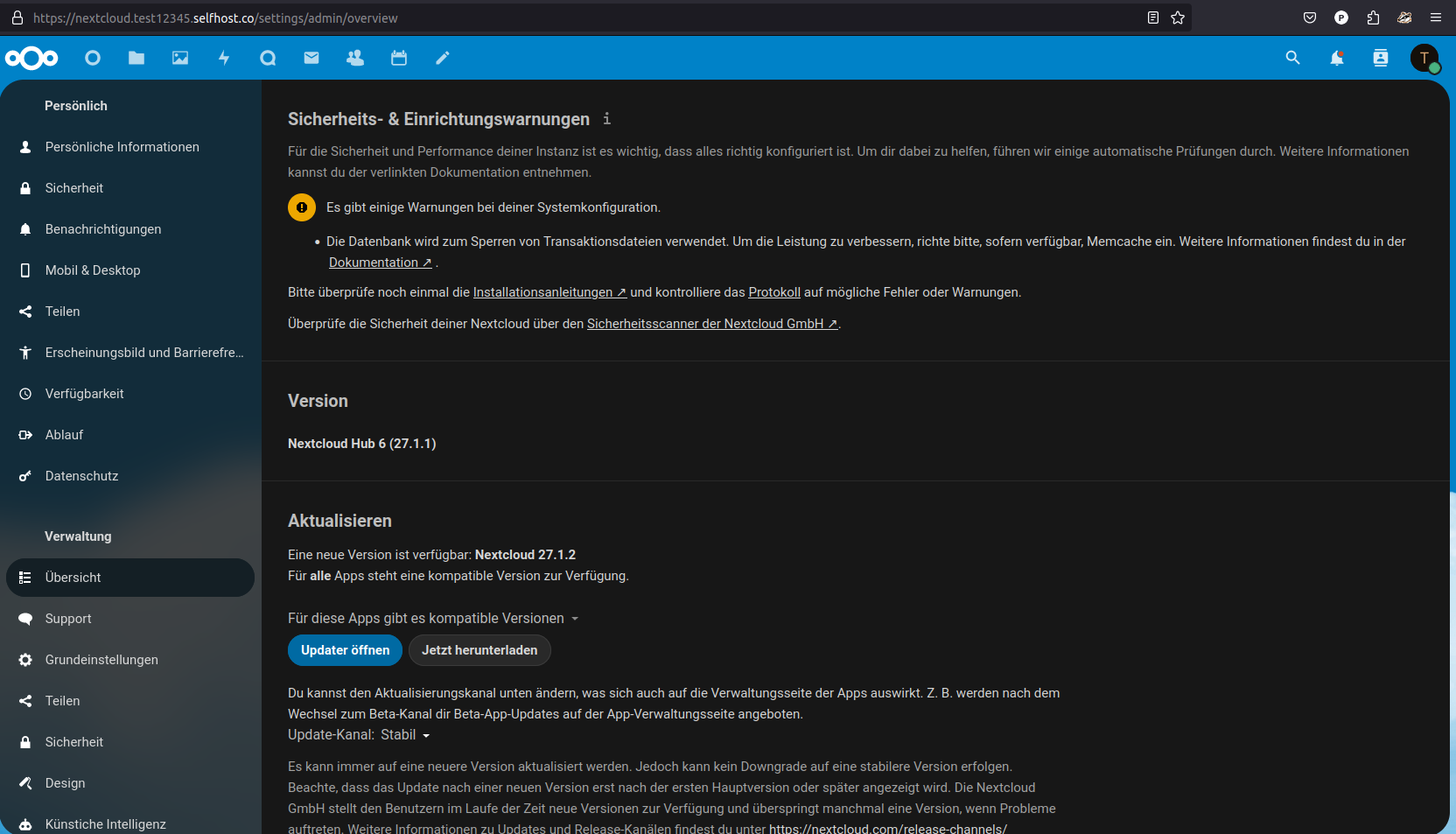

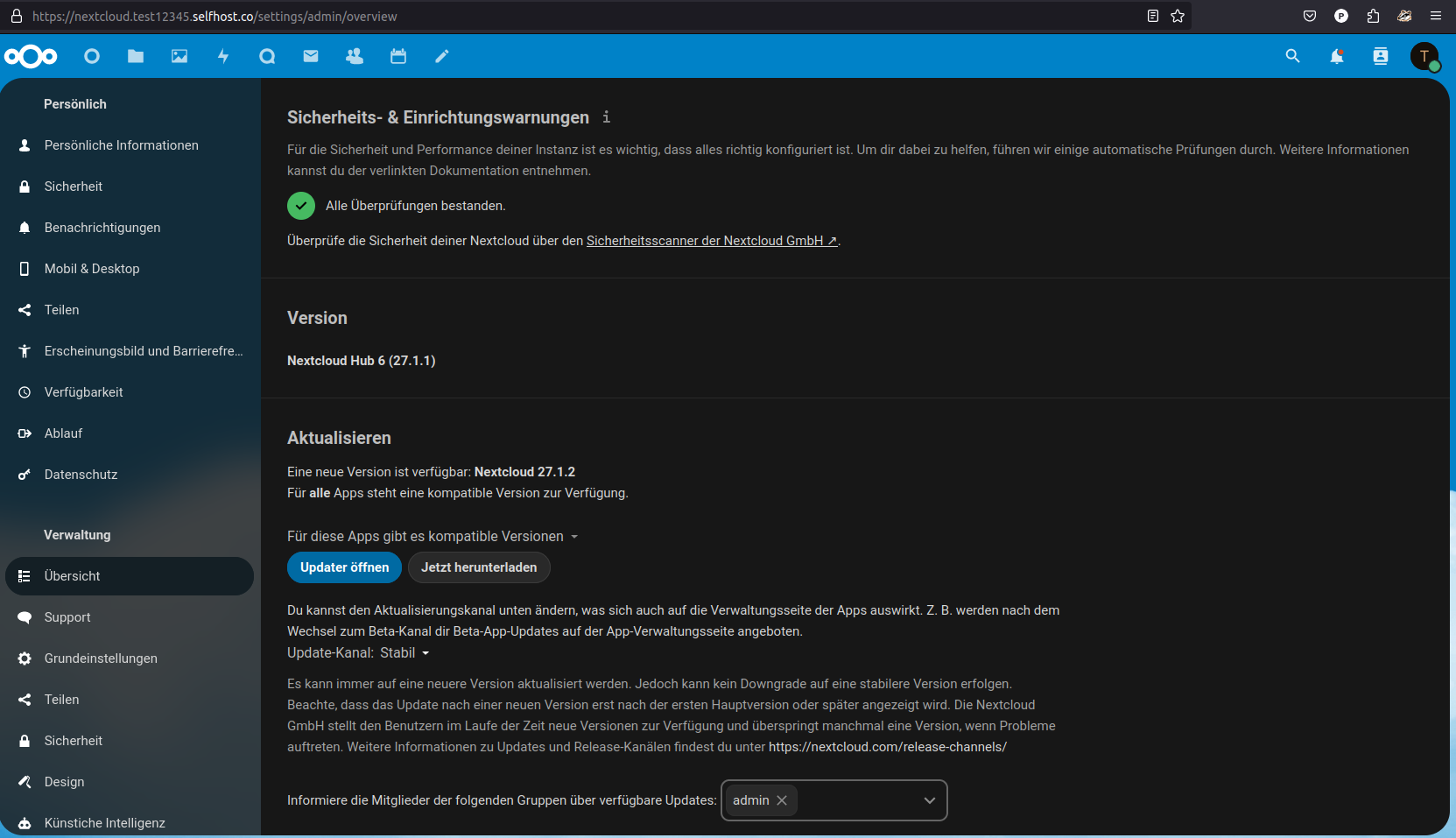

Nachdem Sie Nextcloud eingerichtet haben, ist es empfehlenswert, die Verwaltungseinstellungen aufzurufen, um mögliche Sicherheits- und Einrichtungswarnungen zu überprüfen. Dies stellt sicher, dass Ihre Nextcloud-Installation optimal und sicher funktioniert.

Es werden zunächst einige Warnhinweise angezeigt die wir im folgenden Schritt für Schritt lösen werden.

im Folgenden werden zunächst diese Warnungen behoben:

- Die Reverse-Proxy-Header-Konfiguration ist fehlerhaft oder du greifst auf Nextcloud über einen vertrauenswürdigen Proxy zu. Ist dies nicht der Fall, dann besteht ein Sicherheitsproblem, das einem Angreifer erlaubt, die IP-Adresse, die für Nextcloud sichtbar ist, auszuspähen. Weitere Informationen hierzu finden sich in der Dokumentation ↗.

- Du greifst über eine sichere Verbindung auf deine Instanz zu, deine Instanz generiert jedoch unsichere URLs. Dies bedeutet höchstwahrscheinlich, dass du dich hinter einem Reverse-Proxy befindest und die Konfigurationsvariablen zum Überschreiben nicht richtig eingestellt sind. Bitte lese die Dokumentation hierzu ↗.

- Für deine Installation ist keine Standard-Telefonregion festgelegt. Dies ist erforderlich, um Telefonnummern in den Profileinstellungen ohne Ländercode überprüfen zu können. Um Nummern ohne Ländercode zuzulassen, füge bitte „default_phone_region“ mit dem entsprechenden ISO 3166-1-Code ↗ der gewünschten Region hinzu.

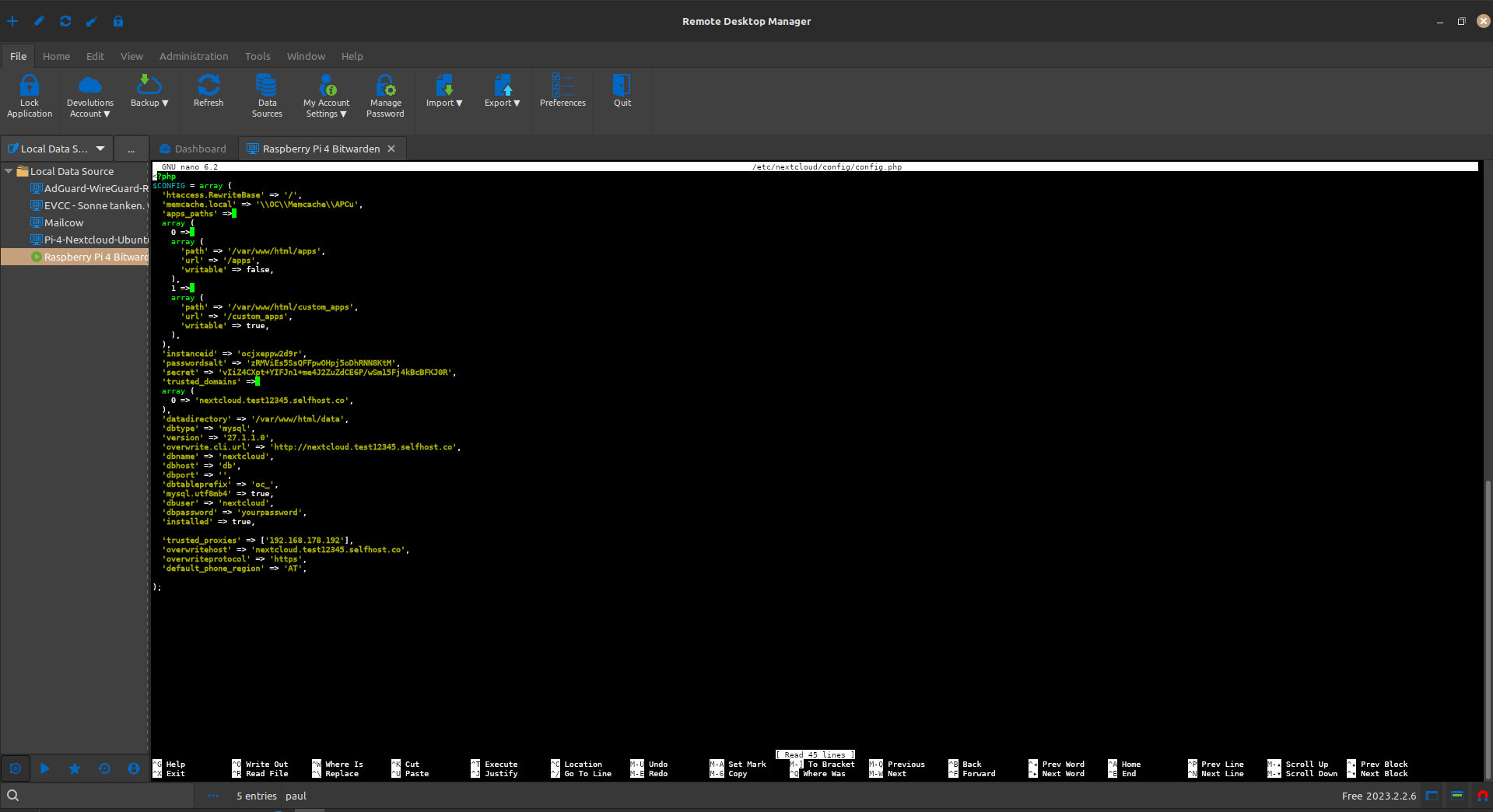

Anpassung der Nextcloud config.php – zur Behebung der Einrichtungswarnungen

Bevor Sie auf die Startseite von Nextcloud über die Domain zugreifen, ist es wichtig, die config.php-Datei von Nextcloud anzupassen, um sicherzustellen, dass Nextcloud ordnungsgemäß hinter dem Caddy-Reverse-Proxy funktioniert.

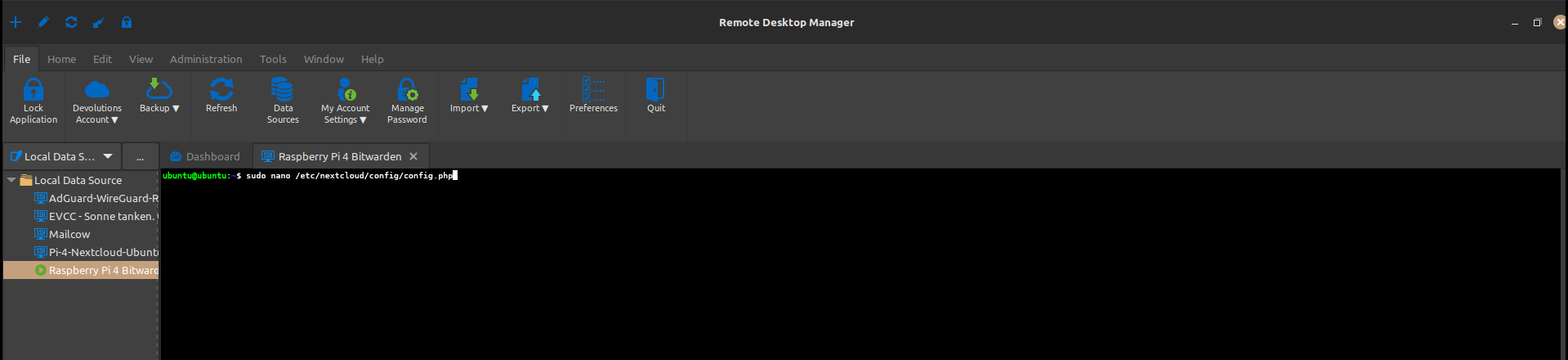

Zugriff auf die config.php-Datei von Nextcloud

Die config.php-Datei finden Sie unter dem von uns definierten (gemappten) Pfad: /etc/nextcloud/config

Bearbeiten der config.php-Datei

sudo nano /etc/nextcloud/config/config.php

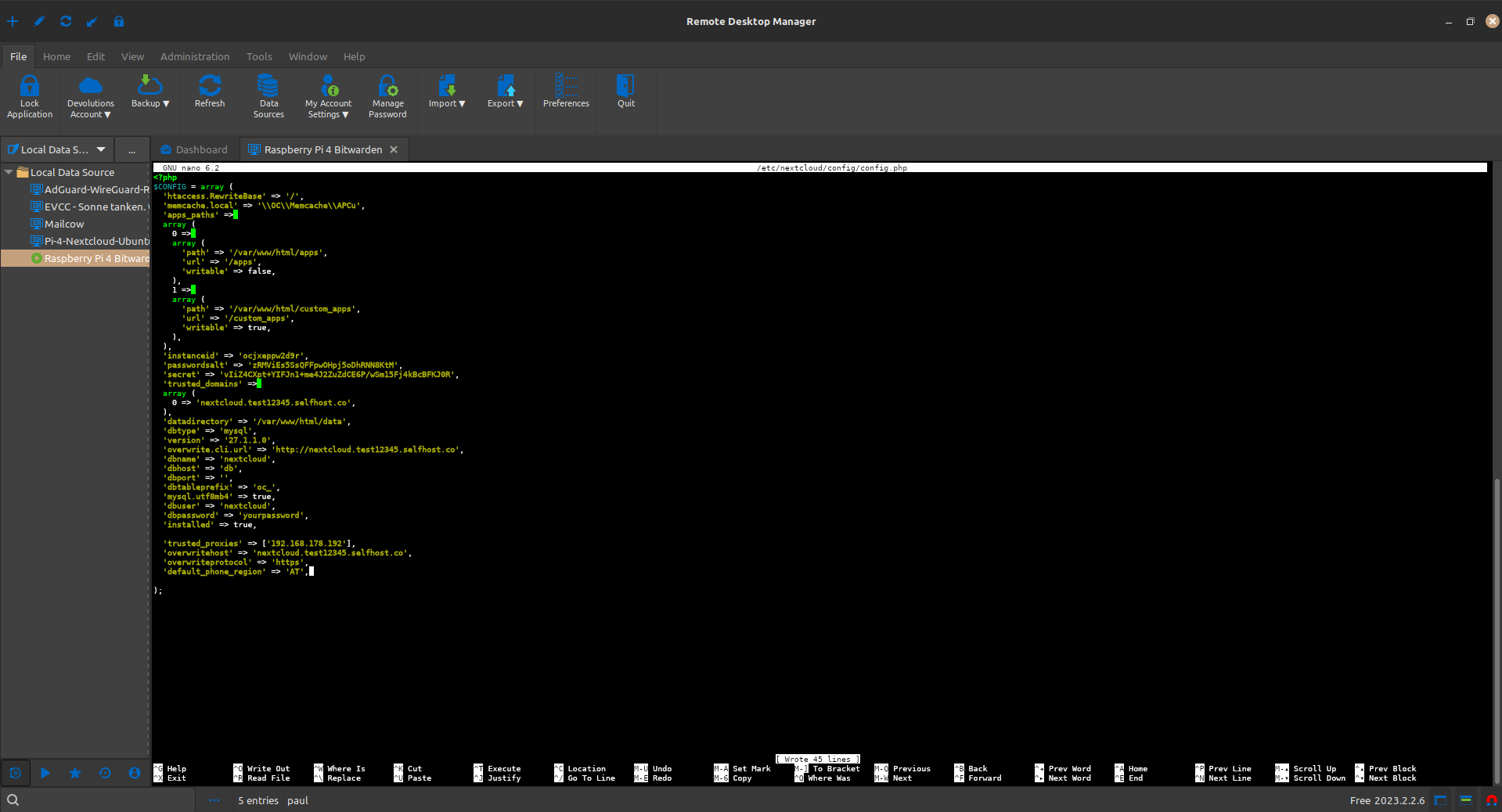

Fügen Sie am Ende der php Datei die folgenden Informationen hinzu:

'trusted_proxies' => ['192.168.178.192'],

'overwritehost' => 'nextcloud.test12345.selfhost.co',

'overwriteprotocol' => 'https',

'default_phone_region' => 'AT',Die trusted_proxies-Einstellung teilt Nextcloud mit, welche Proxies als vertrauenswürdig betrachtet werden sollten. Anfragen von diesen Proxies werden als sicher behandelt, und die ursprüngliche IP-Adresse des Clients wird aus dem X-Forwarded-For-Header extrahiert.

Overwritehost legt den Hostnamen fest, den Nextcloud verwenden soll, wenn URLs generiert werden, z.B. für Weiterleitungen oder beim Erzeugen von Links in E-Mails.

Die overwriteprotocol-Einstellung teilt Nextcloud mit, dass es immer https verwenden soll, auch wenn die Anfrage über http erfolgt. Dies ist notwendig, wenn Nextcloud hinter einem Reverse-Proxy betrieben wird, der SSL-Verbindungen terminiert.

Ersetzen Sie unter trusted_proxies die lokale IP Adresse Ihres Raspberry Pi’s durch Ihre eigene!

Ersetzen Sie unter overwritehost die Domain durch Ihre eigene!

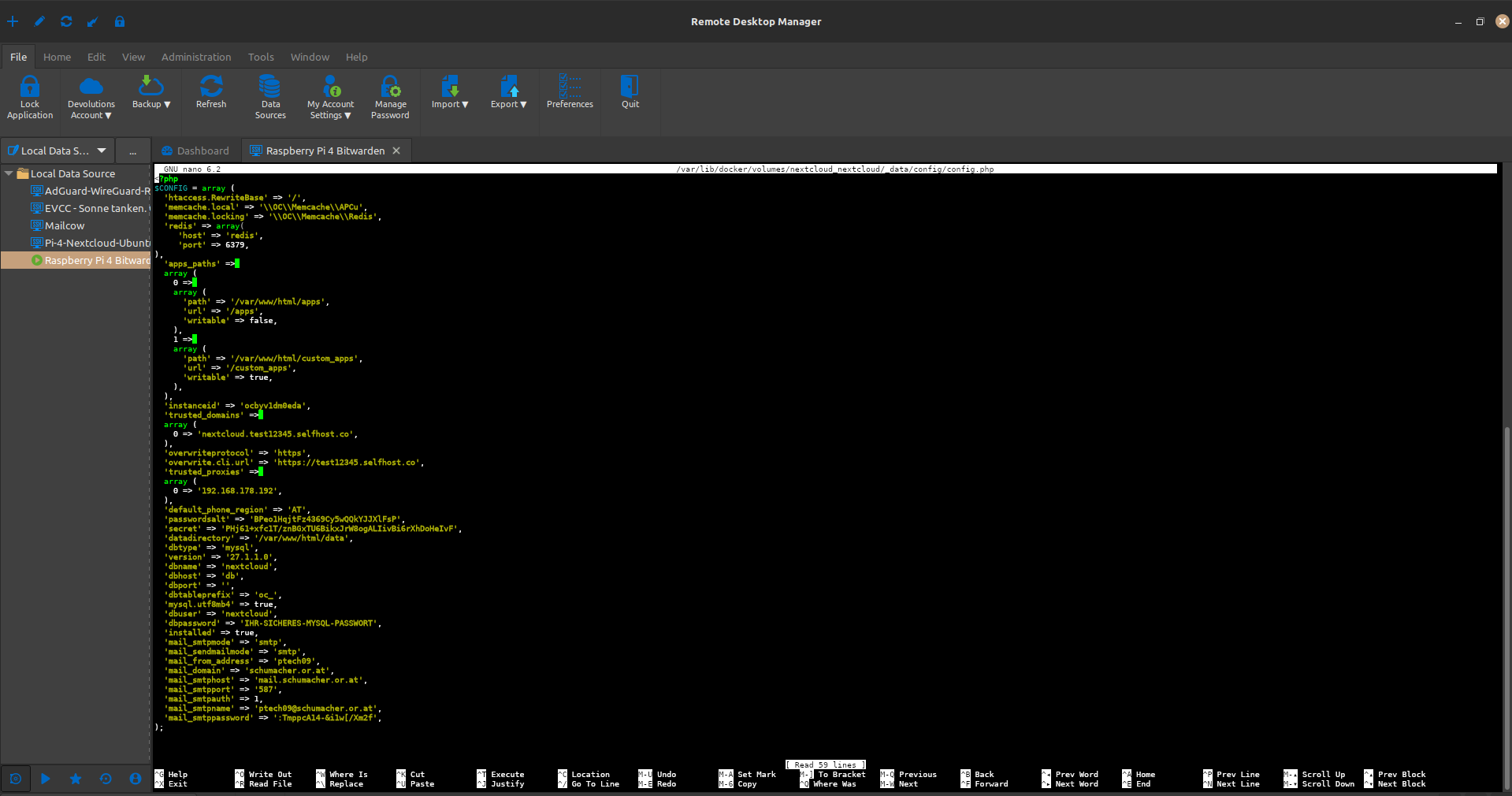

So sollte Ihre config.php Datei von Nextcloud nun aussehen:

Speichern und Schließen

Drücken Sie CTRL + O, um zu speichern, und CTRL + X, um den nano-Editor zu verlassen.

Starten Sie in Portainer alle Container neu und prüfen Sie nun die Sicherheits & Einrichtungswarnungen Ihrer Nextcloud:

Alternativ hier nochmal der gesamte Inhalt der aktuellen Nextcloud config.php

<?php

$CONFIG = array (

'htaccess.RewriteBase' => '/',

'memcache.local' => '\\OC\\Memcache\\APCu',

'apps_paths' =>

array (

0 =>

array (

'path' => '/var/www/html/apps',

'url' => '/apps',

'writable' => false,

),

1 =>

array (

'path' => '/var/www/html/custom_apps',

'url' => '/custom_apps',

'writable' => true,

),

),

'instanceid' => 'ocjxeppw2d9r',

'passwordsalt' => 'zRMViEs5SsQFFpwOHpj5oDhRNN8KtM',

'secret' => 'vIiZ4CXpt+YIFJn1+me4J2ZuZdCE6P/wSm15Fj4kBcBFKJ0R',

'trusted_domains' =>

array (

0 => 'nextcloud.test12345.selfhost.co',

),

'datadirectory' => '/var/www/html/data',

'dbtype' => 'mysql',

'version' => '27.1.1.0',

'overwrite.cli.url' => 'http://nextcloud.test12345.selfhost.co',

'dbname' => 'nextcloud',

'dbhost' => 'db',

'dbport' => '',

'dbtableprefix' => 'oc_',

'mysql.utf8mb4' => true,

'dbuser' => 'nextcloud',

'dbpassword' => 'yourpassword',

'installed' => true,

'trusted_proxies' => ['192.168.178.192'],

'overwritehost' => 'nextcloud.test12345.selfhost.co',

'overwriteprotocol' => 'https',

'default_phone_region' => 'AT',

);

Speichern und Schließen

Drücken Sie CTRL + O, um zu speichern, und CTRL + X, um den nano-Editor zu verlassen.

Neustart des Nextcloud-Dienstes

Stellen Sie sicher, dass Sie den Nextcloud-Stack via Portainer neustarten, um die Änderungen zu übernehmen.

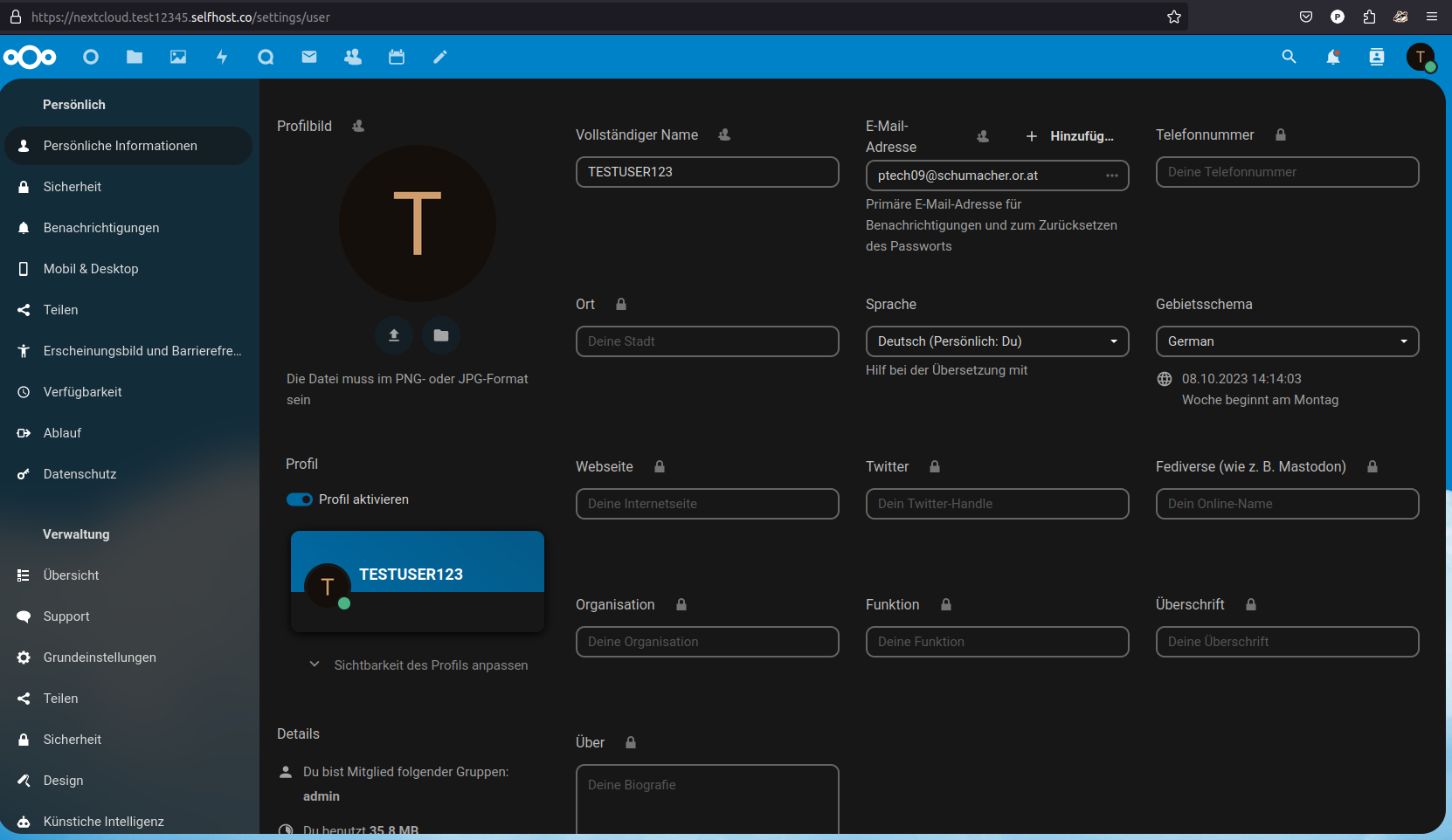

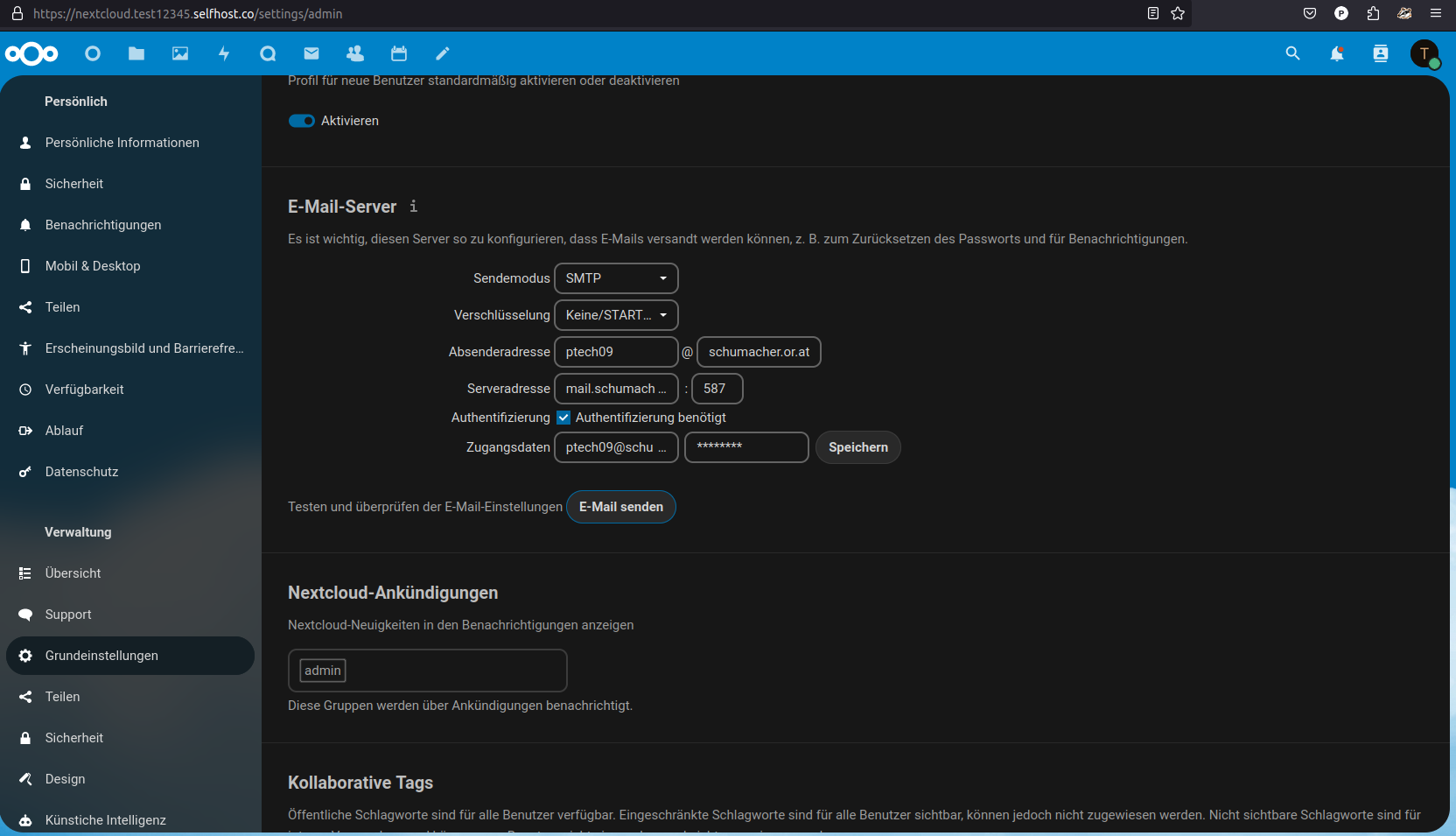

Behebung der E-Mail-Serverkonfigurations-Warnung

Wenn Sie in den Verwaltungseinstellungen von Nextcloud die Warnung zur E-Mail-Serverkonfiguration erhalten, folgen Sie diesen Schritten, um sie zu beheben:

- Zugriff auf die Grundeinstellungen: Klicken Sie bitte im linken Navigationsmenü zunächst auf „Persönliche Informationen“ und tragen Sie dort bitte Ihre E-Mail Adresse ein.

- E-Mail-Serverkonfiguration: Zugriff auf die Grundeinstellungen: Klicken Sie bitte im linken Navigationsmenü unter Verwaltung auf die „Grundeinstellungen“. Scrollen Sie nach unten, bis Sie den Abschnitt „E-Mail-Server“ finden. Hier können Sie die notwendigen Informationen für Ihren E-Mail-Server eingeben, einschließlich:

- Sendemodus: Hier können Sie auswählen, ob Sie PHP oder SMTP verwenden möchten.

- Absenderadresse: Die E-Mail-Adresse, von der aus Systembenachrichtigungen gesendet werden.

- Verschlüsselung: Wählen Sie, ob Sie keine, SSL/TLS oder STARTTLS verwenden möchten.

- Und andere relevante Einstellungen, abhängig von Ihrem E-Mail-Server.

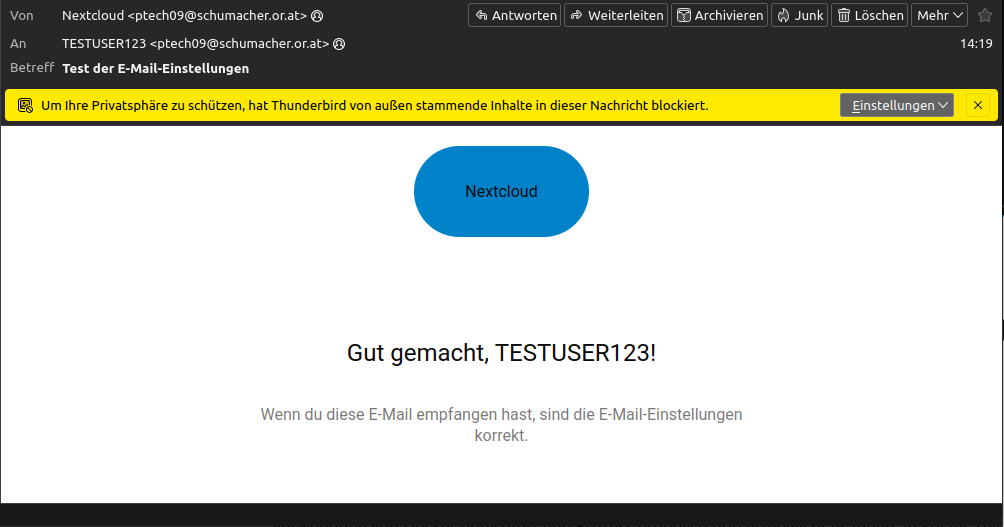

- Einstellungen überprüfen: Nachdem Sie die erforderlichen Informationen eingegeben haben, klicken Sie auf die Schaltfläche „E-Mail senden“ unterhalb des E-Mail-Serverkonfigurationsformulars. Dies sendet eine Test-E-Mail an die von Ihnen angegebene Adresse. Stellen Sie sicher, dass Sie diese E-Mail erhalten, um zu bestätigen, dass die Konfiguration korrekt ist.

Klicken Sie anschließend auf E-Mail senden um zu sehen ob alles funktioniert.

Durch die korrekte Einrichtung des E-Mail-Servers gewährleisten Sie, dass Benutzer Benachrichtigungen und andere wichtige Informationen von Ihrer Nextcloud-Instanz erhalten.

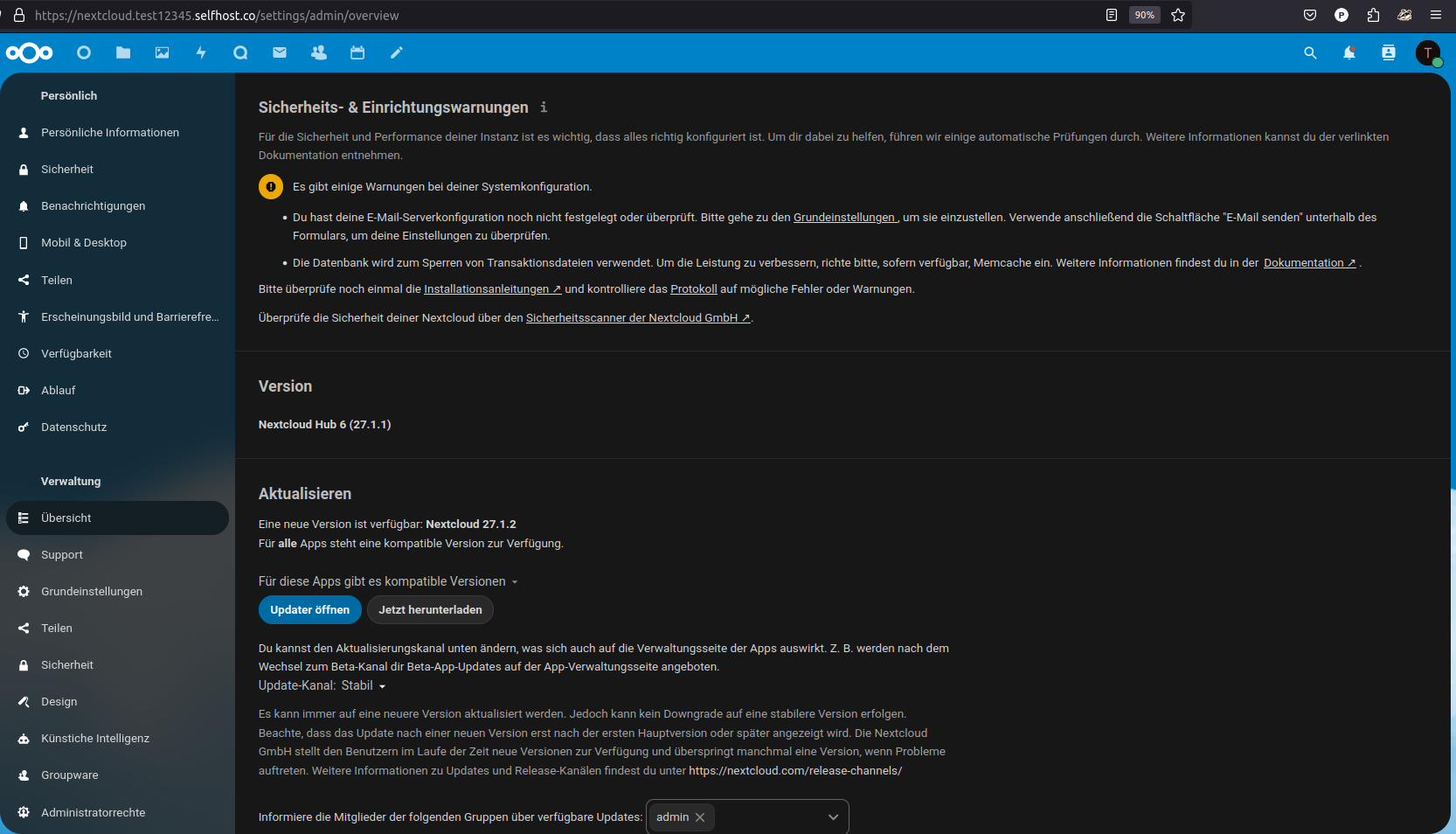

Navigieren Sie nun wieder zu den Verwaltungs-Einstellungen um die verbliebene Warnung zu beheben.

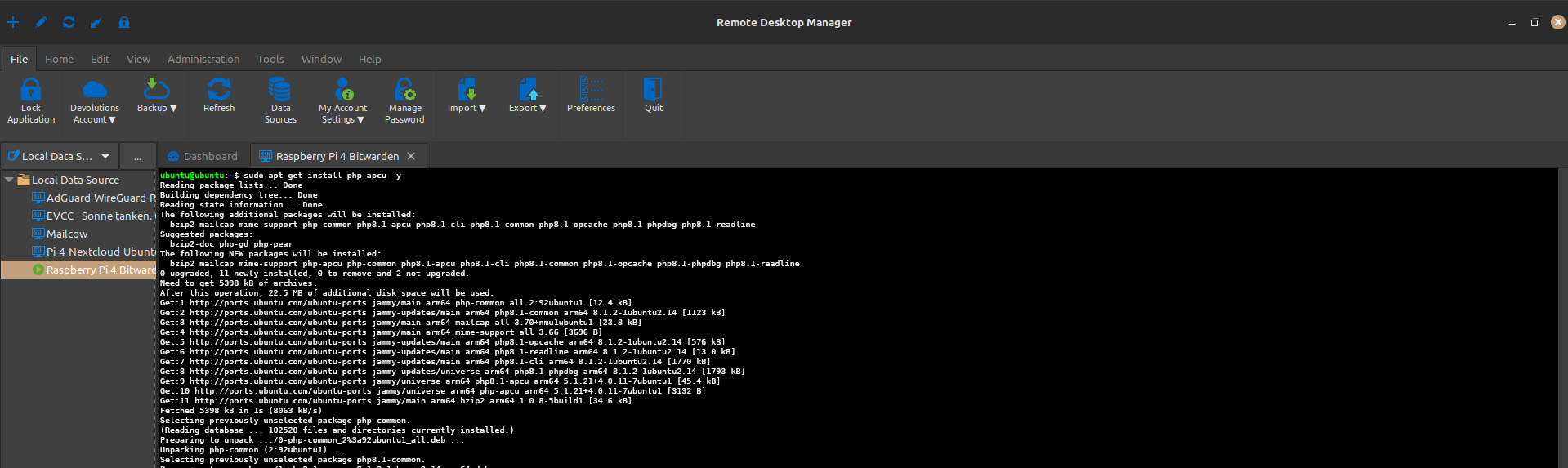

Behebung der Memcache-Warnung in Nextcloud

Die Verwendung von Memcache in Nextcloud kann die Leistung erheblich steigern, insbesondere wenn es um den Umgang mit Transaktionsdateien geht. Hier ist eine kurze Anleitung, wie Sie Memcache für Nextcloud konfigurieren können:

Memcache-Installation: Installieren Sie zuerst einen Memcache-Server auf Ihrem System. Für Nextcloud wird häufig APCu als lokales Caching verwendet.

sudo apt-get install php-apcu -y

Nextcloud-Konfiguration: Öffnen Sie die config.php-Datei Ihrer Nextcloud-Installation. Fügen Sie (oder aktualisieren Sie, falls bereits vorhanden) die folgende Zeile hinzu, um APCu als lokalen Cache zu verwenden:

sudo nano /etc/nextcloud/config/config.php

Fügen Sie in der config.php die folgende Zeilen hinzu:

'memcache.local' => '\\OC\\Memcache\\APCu',

'memcache.locking' => '\\OC\\Memcache\\Redis',

'redis' => array(

'host' => 'redis',

'port' => 6379,

Dienste über Portainer neustarten: Um die Konfigurationsänderungen wirksam zu machen, müssen Sie die Nextcloud-Container über Portainer neu starten. Melden Sie sich bei Ihrer Portainer-Oberfläche an, navigieren Sie zu Ihrem Nextcloud-Stack und starten Sie die betroffenen Dienste neu.

Überprüfung: Melden Sie sich bei Ihrer Nextcloud-Instanz an und überprüfen Sie die Verwaltungseinstellungen erneut, um sicherzustellen, dass die Memcache-Warnung nicht mehr angezeigt wird.

Indem Sie Memcache in Ihrer Nextcloud-Installation einrichten, reduzieren Sie die Last auf Ihrer Datenbank und verbessern die Gesamtleistung.

Optional: Nextcloud Whiteboard-Server einrichten

Einleitung

In diesem Abschnitt erkläre ich, wie Sie den Nextcloud Whiteboard-Server einrichten und in Ihre bestehende Nextcloud-Installation integrieren. Das Whiteboard bietet eine unendliche Leinwand für die Zusammenarbeit, Echtzeitkommunikation und interaktive Projekte.

Schritt 1: Vorbereitung

- Portainer ist bereits installiert und verwaltet Ihre Docker-Container.

- Ihre Nextcloud-Instanz läuft und ist über HTTPS erreichbar.

- Sie verfügen über die URL Ihrer Nextcloud-Instanz sowie einen sicheren JWT-Schlüssel (z. B. generiert mit einem Passwort-Generator).

Schritt 2: Integration des Whiteboard-Servers in den Docker-Stack

Fügen Sie den folgenden Abschnitt für den Whiteboard-Server in Ihren bestehenden Nextcloud Stack ein:

whiteboard-server:

image: ghcr.io/nextcloud-releases/whiteboard:release

container_name: whiteboard-server

ports:

- "3002:3002"

environment:

- NEXTCLOUD_URL=https://nextcloud.example.com

- JWT_SECRET_KEY=secure-jwt-key

restart: unless-stopped

networks:

- nextcloud_network

deploy:

labels:

- com.docker.security.seccomp.profile=defaultUpdaten bzw. aktualisieren Sie anschließend den erweiterten Nextcloud Stack.

Schritt 3: Konfiguration des Caddy-Reverse Proxys

Um den Whiteboard-Server sicher über HTTPS verfügbar zu machen, aktualisieren Sie Ihre Caddyfile:

nextcloud.example.com {

reverse_proxy 192.168.178.115:8080 {

header_up X-Real-IP {remote_host}

}

handle_path /whiteboard/* {

reverse_proxy http://192.168.178.115:3002 {

header_up X-Real-IP {remote_host}

header_up X-Forwarded-For {remote_host}

header_up X-Forwarded-Proto {scheme}

header_up Host {host}

}

}

# Sicherheitskopfzeilen

header Strict-Transport-Security "max-age=31536000;"

header Content-Security-Policy "default-src 'self'; script-src 'self' 'unsafe-inline' 'unsafe-eval'; style-src 'self' 'unsafe-inline';"

header X-Content-Type-Options "nosniff"

header X-Frame-Options "SAMEORIGIN"

header X-XSS-Protection "1; mode=block"

header Referrer-Policy "no-referrer"

header Permissions-Policy "geolocation=(), microphone=(), camera=()"

}Schritt 4: Verbindung mit Nextcloud herstellen

Melden Sie sich als Admin in Ihrer Nextcloud-Instanz an.

Gehen Sie zu Einstellungen > Verwaltung > Whiteboard.

Tragen Sie die folgenden Werte ein:

- Whiteboard Server URL:

https://nextcloud.example.com/whiteboard - Geteiltes Geheimnis:

secure-jwt-key(muss mit dem in derdocker-compose.ymldefinierten JWT-Schlüssel übereinstimmen).

Speichern Sie die Einstellungen. Wenn alles korrekt konfiguriert ist, erscheint eine grüne Erfolgsmeldung:

“Whiteboard backend server is configured and connected.”

Schritt 5: Funktionalität testen

Whiteboard erstellen:

- Gehen Sie in der Datei-App zu „Neu“ und erstellen Sie ein Whiteboard.

- Testen Sie, ob die Zeichenwerkzeuge funktionieren.

Echtzeitkollaboration:

- Teilen Sie das Whiteboard mit einem anderen Benutzer und testen Sie die Echtzeitfunktionalität.

Warum ein gemeinsamer Stack?

- Bessere Performance:

- Bei einem separaten Stack für den Whiteboard-Server können Verzögerungen auftreten, da Docker-Stacks standardmäßig separate Netzwerke verwenden.

- Problem: Verzögerungen bei der Auswahl eines Whiteboard-Typs

- Symptom:

Bei der Auswahl eines neuen Whiteboards (leeres Whiteboard oder vorausgefüllte Vorlage) trat eine Verzögerung von bis zu 5 Sekunden auf, bis das Menü angezeigt wurde. - Lösung:

Die Verzögerung wurde durch den getrennten Stack des Whiteboard-Servers verursacht, da separate Stacks standardmäßig in unterschiedlichen Docker-Netzwerken arbeiten. Nach der Zusammenführung von Nextcloud und dem Whiteboard-Server in einen gemeinsamen Stack wurde die Menü-Latenz praktisch vollständig eliminiert.

- Symptom:

- Einfachere Verwaltung:

- Alle Dienste sind in einer einzigen

docker-compose.yml-Datei definiert. - Änderungen können zentral verwaltet werden, ohne dass mehrere Stack-Konfigurationen angepasst werden müssen.

- Alle Dienste sind in einer einzigen

- Konsistentes Netzwerk:

- Dienste wie Nextcloud, Redis und der Whiteboard-Server teilen sich dasselbe Netzwerk, was die Kommunikation beschleunigt und einfacher macht.

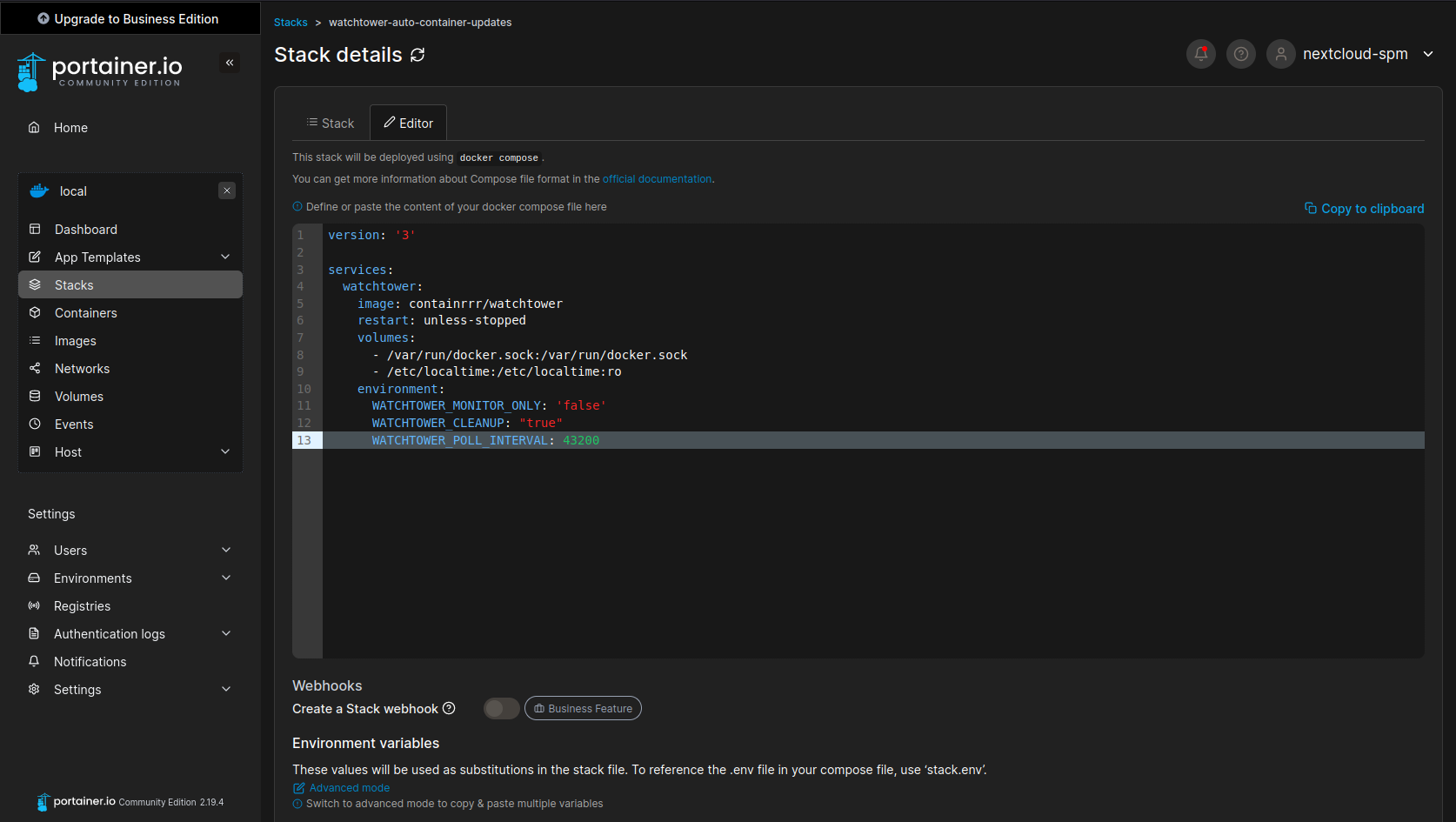

Deployment von Watchtower via Portainer

Loggen Sie sich in Portainer ein: Öffnen Sie die Web-Oberfläche von Portainer und loggen Sie sich mit Ihren Anmeldedaten ein.

Deployment

Navigieren Sie zu Stacks: In der linken Navigationsleiste von Portainer klicken Sie auf „Stacks“.

Erstellen Sie einen neuen Stack: Klicken Sie oben rechts auf die Schaltfläche „Add Stack“.

Benennen Sie den Stack: Geben Sie dem Stack einen Namen, z. B. „watchtower“.

Fügen Sie die Docker Compose-Konfiguration hinzu:

Geben Sie die folgende Docker Compose-Konfiguration in das „Web editor“ Textfeld ein:

version: '3'

services:

watchtower:

image: containrrr/watchtower

restart: unless-stopped

volumes:

- /var/run/docker.sock:/var/run/docker.sock

- /etc/localtime:/etc/localtime:ro

environment:

WATCHTOWER_MONITOR_ONLY: 'false'

WATCHTOWER_CLEANUP: "true"

WATCHTOWER_POLL_INTERVAL: 43200Stack deployen: Klicken Sie auf die Schaltfläche „Deploy the stack“ am unteren Rand der Seite.

Watchtower wird jetzt als separater Stack über Portainer deployt. Es wird automatisch alle Ihre Docker-Container überwachen und sie aktualisieren, wenn neue Images verfügbar sind.

Tipps:

Containerspezifische Updates: Wie zuvor erwähnt, wenn Sie nicht möchten, dass Watchtower alle Ihre Container aktualisiert, können Sie die Konfiguration anpassen, um nur bestimmte Container zu aktualisieren. Logs überprüfen: In Portainer können Sie auch direkt die Logs von Watchtower ansehen. Gehen Sie dazu zu "Containers", klicken Sie auf den Watchtower-Container und anschließend auf die "Logs" Tab. Mit dem --cleanup Flag wird Watchtower nach dem Herunterladen und Einsatz eines neuen Image das alte Image löschen, um Speicherplatz zu sparen. Das ist besonders nützlich, wenn Sie viele Container aktualisieren oder wenn Updates sehr häufig sind. Es hilft dabei, die Nutzung des Festplattenspeichers im Zaum zu halten.

Zusätzliche Sicherheitstipps für Nextcloud

Einrichtung der Zwei-Faktor-Authentifizierung (2FA)

Zwei-Faktor-Authentifizierung erhöht die Sicherheit, indem sie eine zusätzliche Authentifizierungsebene hinzufügt. Bei der Anmeldung muss ein Benutzer nicht nur sein Passwort, sondern auch einen zweiten Code eingeben, der über eine andere Methode generiert oder empfangen wird.

- Öffnen Sie die Nextcloud-Oberfläche und gehen Sie zu Ihrem Benutzer-Menü (oben rechts).

- Wählen Sie „Einstellungen“.

- Unter „Sicherheit“ können Sie die Zwei-Faktor-Authentifizierung aktivieren.

Installation und Konfiguration von Sicherheits-Apps

Antivirus for Files

Diese App scannt alle hochgeladenen Dateien mit ClamAV.

- Installieren Sie die App über den Nextcloud App Store.

- Konfigurieren Sie die App in den Einstellungen, um sicherzustellen, dass alle Dateien gescannt werden.

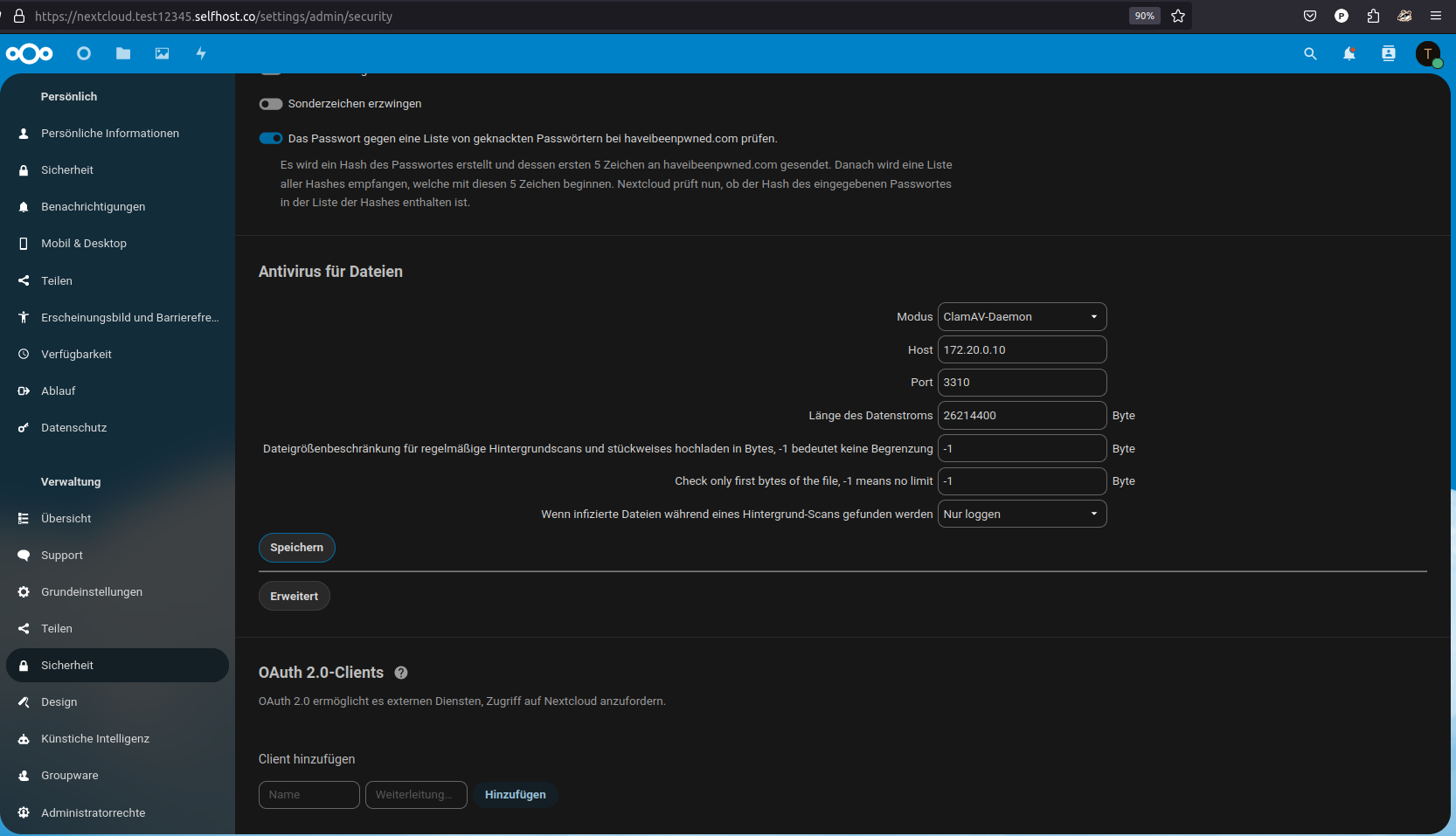

Um CLAM AV in Ihrer Nextcloud-Instanz zu konfigurieren, sodass alle Dateien gescannt werden, folgen Sie diesen Schritten für eine grundlegende Einrichtung.

- Zugriff auf Verwaltungseinstellungen:

- Melden Sie sich an Ihrer Nextcloud-Instanz als Administrator an.

- Klicken Sie oben rechts auf Ihren Benutzernamen, um das Dropdown-Menü zu öffnen.

- Wählen Sie „Verwaltungseinstellungen“ aus dem Dropdown-Menü.

- Navigieren zu den Sicherheitseinstellungen:

- Im linken Navigationsmenü scrollen Sie nach unten zum Abschnitt „Verwaltung“.

- Klicken Sie auf „Sicherheit“, um die Sicherheitseinstellungen zu öffnen.

- Konfigurieren der Antivirus-App ClamAV:

- Scrollen Sie in den Sicherheitseinstellungen nach unten, bis Sie den Abschnitt „Antivirus für Dateien“ finden.

- Hier sehen Sie mehrere Konfigurationsoptionen für den Antivirus-Schutz.

- Einstellen des Antivirus-Modus:

- Setzen Sie unter „Modus“ die Option auf „ClamAV Daemon (Daemon (Socket))“. Dies bedeutet, dass Nextcloud den ClamAV-Dienst nutzen wird, der kontinuierlich im Hintergrund läuft.

- Definieren von Host und Port:

- Im Feld „Host“ geben Sie die statische IP-Adresse des ClamAV-Dienstes ein, in diesem Fall

172.20.0.10. - Im Feld „Port“ tragen Sie den Port ein, auf dem der ClamAV-Dienst hört, standardmäßig

3310.

- Im Feld „Host“ geben Sie die statische IP-Adresse des ClamAV-Dienstes ein, in diesem Fall

- Aktion für infizierte Dateien:

- Wählen Sie die Aktion, die durchgeführt werden soll, wenn eine infizierte Datei gefunden wird. Für maximale Sicherheit wählen Sie „Löschen“, um sicherzustellen, dass keine infizierten Dateien gespeichert bleiben.

- Speichern der Einstellungen:

- Vergessen Sie nicht, Ihre Änderungen zu speichern, indem Sie auf eine Schaltfläche wie „Speichern“ klicken, falls vorhanden, oder die Einstellungen werden automatisch übernommen, je nach Nextcloud-Version.

- Testen der Konfiguration:

- Um sicherzustellen, dass Ihre Antivirus-Konfiguration korrekt funktioniert, können Sie versuchen, eine Testdatei (z.B. die EICAR-Testdatei) hochzuladen und zu sehen, ob sie korrekt als infiziert erkannt und entsprechend Ihrer Konfiguration behandelt wird.

Durch das Befolgen dieser Schritte sollte ClamAV in Ihrer Nextcloud-Instanz ordnungsgemäß konfiguriert sein, um Dateien, die in Ihrer Cloud gespeichert sind, auf Viren zu überprüfen.

GeoBlocker

Mit GeoBlocker können Sie den Zugriff aus bestimmten Ländern blockieren oder erlauben.

- Installieren Sie die App und konfigurieren Sie die Länder, aus denen der Zugriff erlaubt oder blockiert werden soll.

Installation von GeoBlocker

- App aus dem Nextcloud App Store installieren:

- Melden Sie sich an Ihrer Nextcloud als Administrator an.

- Navigieren Sie zum App Store, indem Sie auf den „Apps“-Button im oberen Menü klicken.

- Suchen Sie nach „GeoBlocker“ oder finden Sie die App in der Kategorie „Sicherheit“.

- Klicken Sie auf „Download und Aktivierung“, um die GeoBlocker-App zu installieren.

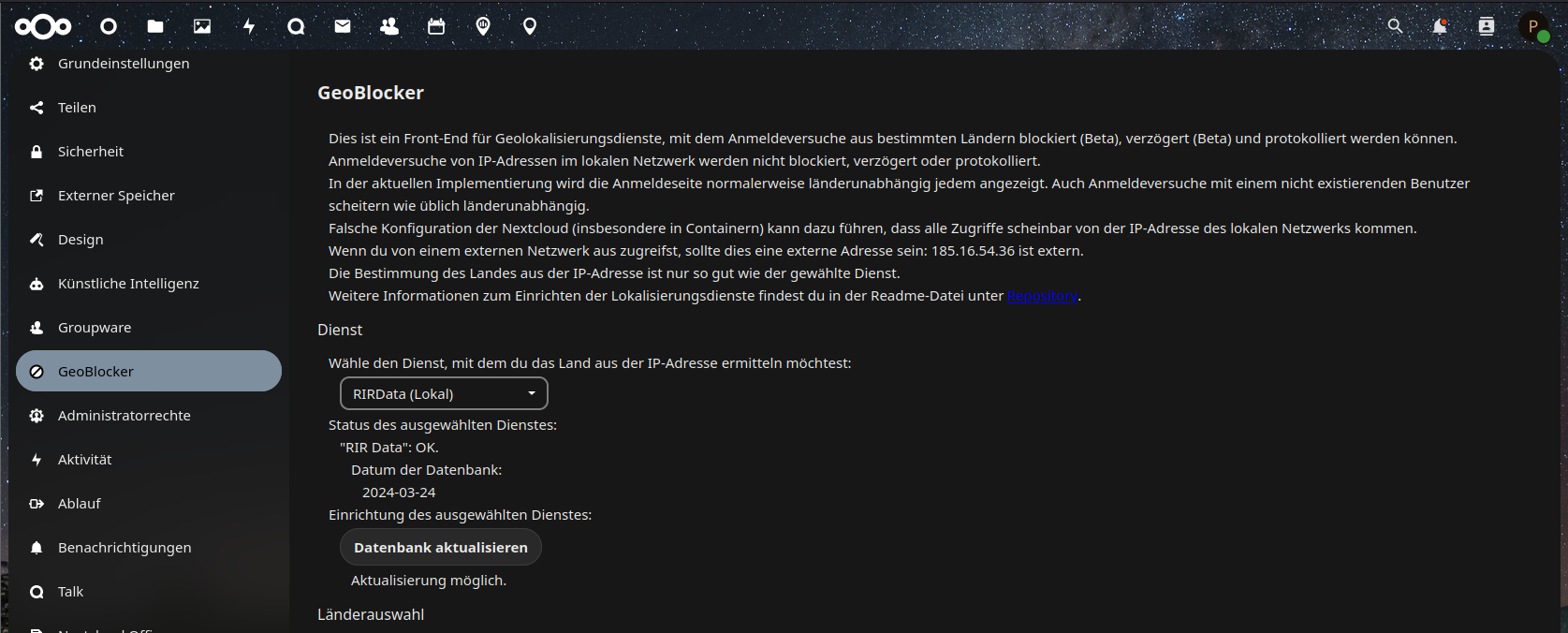

Konfiguration des GeoBlocker

- Zugriff auf Verwaltungseinstellungen:

- Klicken Sie oben rechts auf Ihren Benutzernamen und wählen Sie „Verwaltungseinstellungen“ aus dem Dropdown-Menü.

- Navigieren zum GeoBlocker:

- Wählen Sie in der linken Navigationsleiste „Geoblocker“ unter dem Abschnitt „Verwaltung“.

- Dienstkonfiguration:

- Wählen Sie als Dienst „RIRData (lokal)“ aus der Dropdown-Liste. Diese Option verwendet lokale Datenbanken, um den geografischen Standort von IP-Adressen zu bestimmen.

- Datenbankaktualisierung:

- Klicken Sie auf „Datenbank aktualisieren“, um sicherzustellen, dass Sie die neuesten Informationen zur IP-Geolokalisierung verwenden.

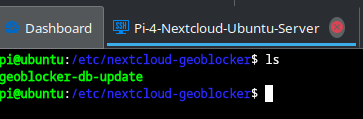

Automatische Aktualisierung der Datenbank

Eine Automatisierung der Geoblocker Datenbank wäre jedoch vorteilhafter, um sicherzustellen, dass die Datenbank regelmäßig aktualisiert wird, ohne dass Sie sich darauf verlassen müssen, sich daran zu erinnern, den Button „Datenbank aktualisieren“ zu drücken.

Um die automatische Aktualisierung der GeoBlocker-Datenbank auf Ihrem Host zu konfigurieren, können Sie ein Skript unter /etc/nextcloud-geoblocker anlegen. Hier eine detaillierte Anleitung dazu:

Anlegen der Skriptdatei:

- Verbinden Sie sich mit dem Remote Desktop Manager auf das Terminal auf Ihrem Host-System.

- Navigieren Sie zum Verzeichnis

/etc/, und erstellen Sie dort einen neuen Ordner namensnextcloud-geoblocker(falls dieser nicht bereits existiert) mit dem Befehl:

sudo mkdir /etc/nextcloud-geoblocker- Wechseln Sie in das neu erstellte Verzeichnis mit:

cd /etc/nextcloud-geoblocker- Erstellen Sie eine neue Datei mit dem Namen

geoblocker-db-updatemit einem Texteditor Ihrer Wahl, z.B:

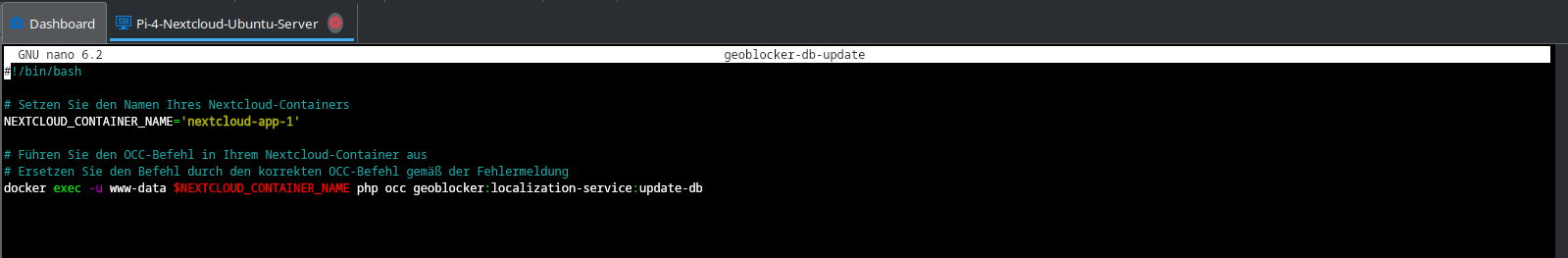

sudo nano geoblocker-db-updateInhalt der Skriptdatei:

Fügen Sie folgenden Inhalt in die Datei ein:

#!/bin/bash

# Setzen Sie den Namen Ihres Nextcloud-Containers

NEXTCLOUD_CONTAINER_NAME='nextcloud-app-1'

# Führen Sie den OCC-Befehl in Ihrem Nextcloud-Container aus

# Ersetzen Sie den Befehl durch den korrekten OCC-Befehl gemäß der Fehlermeldung

docker exec -u www-data $NEXTCLOUD_CONTAINER_NAME php occ geoblocker:localization-service:update-db

Stellen Sie sicher, dass Sie nextcloud-app-1 durch den tatsächlichen Namen Ihres Nextcloud-Docker-Containers ersetzen, falls dieser anders lautet. Den genauen Namen können Sie einfach durch die Eingabe des Befehls:

docker psermitteln.

Machen Sie die Datei ausführbar:

- Nachdem Sie den Inhalt hinzugefügt haben, speichern und schließen Sie die Datei.

- Machen Sie die Datei ausführbar, indem Sie den folgenden Befehl verwenden:

sudo chmod +x geoblocker-db-updateEinrichtung des Cronjobs

Öffnen Sie die Crontab-Datei zum Bearbeiten mit dem Befehl:

sudo crontab -eFügen Sie die folgende Zeile in die Crontab-Datei ein:

0 0 * * * /bin/bash /etc/nextcloud-geoblocker/geoblocker-db-updateDiese Zeile bedeutet:

0 0– Führt das Skript um 0 Minuten und 0 Stunden aus (also um Mitternacht).* * *– Führt das Skript jeden Tag des Monats, jeden Monat und jeden Wochentag aus.

- Speichern und schließen Sie die Crontab-Datei. Der Cron-Dienst wird nun täglich zu Mitternacht das Skript

/etc/nextcloud-geoblocker/geoblocker-db-updateausführen.

Two-Factor Authentication via Nextcloud notification

Diese App ermöglicht es, Zwei-Faktor-Authentifizierungscodes über Nextcloud-Benachrichtigungen zu senden.

- Installieren Sie die App und aktivieren Sie sie in den Sicherheitseinstellungen.

Full text search

Ermöglicht die Volltextsuche in Ihren Nextcloud-Daten.

- Installieren Sie die App und konfigurieren Sie sie gemäß den Anweisungen.

Brute Force Settings

Diese App schützt vor Brute-Force-Angriffen, indem sie wiederholte fehlgeschlagene Anmeldeversuche erkennt und blockiert.

- Nach der Installation können Sie die Empfindlichkeit und andere Parameter konfigurieren.

End-to-End Encryption

Diese App ermöglicht die Ende-zu-Ende-Verschlüsselung für Daten.

- Nach der Installation können Sie auswählen, welche Daten verschlüsselt werden sollen. Beachten Sie, dass der Schlüssel sicher aufbewahrt werden muss, da ohne ihn keine Entschlüsselung möglich ist.

External storage support

Ermöglicht die Integration von externen Speicherlösungen in Nextcloud.

- Installieren Sie die App und konfigurieren Sie die gewünschten externen Speicher über die Einstellungen.

Nutzung der Icybox für zusätzlichen Speicherplatz

Die Icybox ist ein externes Gehäuse für Festplatten, das es ermöglicht, zusätzlichen Speicherplatz für Ihre Nextcloud-Instanz bereitzustellen. Dies kann besonders nützlich sein, wenn Sie die Kapazität Ihrer Hauptfestplatte erweitern möchten oder einen dedizierten Speicherort für Backups und Archive benötigen.

Einrichtung der Icybox

- Vorbereitung der Festplatte:

- Stellen Sie sicher, dass die Festplatte, die Sie in der Icybox verwenden möchten, korrekt formatiert ist. Für Linux-Systeme ist das Dateisystem ext4 in der Regel eine gute Wahl.

- Anschluss der Icybox:

- Schließen Sie die Icybox über USB oder eSATA (je nach Modell und Vorlieben) an Ihren Nextcloud-Server an.

Einrichtung eines Software RAID1-Arrays für Nextcloud mit Icybox-Festplatten

Die Einrichtung eines Software RAID1-Arrays für Nextcloud, insbesondere unter Verwendung von Icybox-Festplatten, bietet mehrere entscheidende Vorteile gegenüber einem traditionellen Hardware-RAID1-System. Erstens ermöglicht die Software-Lösung eine größere Flexibilität in der Konfiguration und Wartung. Administratoren können das Array einfach über das Betriebssystem anpassen, ohne auf spezifische Hardware-Schnittstellen oder -Tools angewiesen zu sein. Zweitens ist die Software-RAID1-Option oft kostengünstiger, da keine zusätzlichen Investitionen in dedizierte RAID-Controller erforderlich sind. Drittens verbessert die Software-Implementierung die Kompatibilität und Portabilität. Im Falle eines Systemausfalls können die Laufwerke leicht in ein anderes System übertragen werden, was bei Hardware-RAID-Arrays oft problematisch ist. Schließlich bietet ein Software RAID1-Array in der Regel eine bessere Performance-Überwachung und Fehlerbehebung durch das Betriebssystem, was die langfristige Zuverlässigkeit und Effizienz erhöht.

Schritt 1: Installation von mdadm

Das Tool mdadm ist ein Linux-Tool zur Verwaltung von Software-RAID-Arrays. Es wird benötigt, um RAID-Arrays zu erstellen, zu verwalten und zu überwachen.

sudo apt-get update

sudo apt-get install mdadmSchritt 2: Erstellen des RAID-Arrays

Liste alle Festplatten auf:

sudo fdisk -lErstellen Sie das RAID-Array mit den gesamten Festplatten (nicht nur den Partitionen):

Dieser Schritt legt das eigentliche RAID1-Array an. RAID1 bietet Redundanz durch Spiegelung von Daten auf zwei Festplatten. Wenn eine Festplatte ausfällt, bleiben die Daten auf der anderen erhalten.

sudo mdadm --create --verbose /dev/md0 --level=1 --raid-devices=2 /dev/sda /dev/sdbBeachten Sie das die Bezeichnungen für Ihre Festplatten (hier sda und sdb) bei der Ausgabe von fdisk -l oder alternativ lsblk bei Ihnen abweichen kann und dieser Vorgang in Abhängigkeit der Festplattengröße die Sie für Ihre Icybox verwenden, sehr viel Zeit beansprucht.

Schritt 3: Dateisystem auf dem RAID-Array erstellen

Nach der Erstellung des Arrays muss ein Dateisystem darauf eingerichtet werden, damit es für die Speicherung von Dateien verwendet werden kann. Das ext4-Dateisystem ist eine verbreitete Wahl für Linux-Systeme.

Überprüfen Sie den Fortschritt der RAID-Erstellung:

cat /proc/mdstatWichtig: Erstellen Sie das Dateisystem erst, wenn der Status clean ist:

sudo mkfs.ext4 /dev/md0Schritt 4: Mounten des RAID-Arrays

Damit das RAID-Array für das Betriebssystem und Anwendungen wie Nextcloud zugänglich ist, muss es in das Dateisystem eingehängt (gemountet) werden.

sudo mkdir /mnt/raid1

sudo mount /dev/md0 /mnt/raid1Schritt 5: RAID-Array in fstab eintragen

Durch das Hinzufügen des Arrays zur fstab-Datei wird sichergestellt, dass das RAID-Array bei jedem Systemstart automatisch gemountet wird.

echo '/dev/md0 /mnt/raid1 ext4 defaults,nofail,discard 0 0' | sudo tee -a /etc/fstabSchritt 6: Aktualisieren der mdadm-Konfiguration

Dies aktualisiert die Konfigurationsdatei von mdadm, sodass das RAID-Array bei einem Neustart des Systems richtig erkannt und aktiviert wird.

sudo mdadm --detail --scan | sudo tee -a /etc/mdadm/mdadm.confSchritt 7: Berechtigungen einstellen

Nextcloud muss Zugriff auf das RAID-Array haben, um Daten darauf speichern und lesen zu können. Die Änderung der Eigentümer- und Gruppenrechte auf www-data (der Benutzer, unter dem der Webserver läuft) ermöglicht dies.

sudo chown -R www-data:www-data /mnt/raid1

sudo chmod -R 0750 /mnt/raid1Schritt 8: Finale Überprüfungen

Diese Überprüfungen dienen dazu, sicherzustellen, dass das RAID-Array korrekt eingerichtet wurde und funktionsfähig ist. Sie überprüfen den RAID-Status, die Festplattenerkennung und den verfügbaren Speicherplatz.

cat /proc/mdstat

sudo mdadm --detail /dev/md0

sudo fdisk -l

df -h /mnt/raid1Automatisierte Überwachung der einzelnen Festplatten der Icybox

Um den Zustand der Festplatten auf einem Ubuntu Server zu überprüfen, können Sie das Tool smartctl verwenden, das Teil der smartmontools ist.

Installieren Sie smartmontools (falls noch nicht installiert): Öffnen Sie ein Terminal oder eine SSH-Sitzung auf Ihrem Ubuntu Server und führen Sie den folgenden Befehl aus, um smartmontools zu installieren:

sudo apt-get update

sudo apt-get install smartmontoolsIdentifizieren Sie Ihre Festplatten: Bevor Sie den Zustand einer Festplatte überprüfen können, müssen Sie wissen, wie diese im System benannt ist. Führen Sie den Befehl lsblk oder fdisk -l aus, um eine Liste aller angeschlossenen Speichergeräte zu erhalten. Die Festplatten sind normalerweise mit /dev/sda, /dev/sdb etc. gekennzeichnet.

sudo lsblkoder

sudo fdisk -lÜberprüfen Sie den Zustand einer Festplatte mit smartctl: Um den SMART-Status einer Festplatte zu überprüfen, ersetzen Sie /dev/sdx durch den tatsächlichen Pfad Ihrer Festplatte (z.B. /dev/sda oder /dev/sdb).

sudo smartctl -a /dev/sdxFühren Sie einen manuellen Selbsttest aus: Um einen Selbsttest der Festplatte durchzuführen, verwenden Sie den folgenden Befehl. Sie können short oder long als Typ des Selbsttests angeben. Der long-Test dauert länger, ist aber gründlicher.

sudo smartctl -t short /dev/sdxoder für einen gründlicheren Test:

sudo smartctl -t long /dev/sdx- Nachdem der Test gestartet wurde, können Sie mit dem Befehl

sudo smartctl -l selftest /dev/sdxden Fortschritt und das Ergebnis des Tests überprüfen.

Hinweis: Nicht alle Festplatten unterstützen SMART vollständig. Wenn Ihre Festplatte SMART nicht unterstützt, gibt smartctl eine entsprechende Meldung aus. Es ist auch wichtig zu beachten, dass SMART-Warnungen nicht immer einen unmittelbaren Ausfall vorhersagen, sondern als Indikator für die Notwendigkeit weiterer Beobachtung oder als Empfehlung für eine vorsorgliche Ersetzung dienen sollten.

Um die Testergebnisse des SMART-Selbsttests Ihrer Festplatte anzuzeigen, nachdem der Test abgeschlossen ist, verwenden Sie den folgenden Befehl:

sudo smartctl -l selftest /dev/sdaDieser Befehl gibt den Selbsttest-Log der Festplatte aus, einschließlich der Ergebnisse des zuletzt durchgeführten Tests. In der Ausgabe suchen Sie nach dem Abschnitt, der die Testergebnisse listet. Dieser Abschnitt kann Ihnen zeigen, ob der Test ohne Probleme abgeschlossen wurde (in der Regel als „Completed without error“ angezeigt) oder ob Fehler gefunden wurden.

Unterschied Kurz- oder Longtest

Kurzer Selbsttest (short)

- Dauer: Nimmt typischerweise 2 bis 5 Minuten in Anspruch.

- Was wird getestet: Überprüft die elektrischen und mechanischen Leistungsmerkmale der Festplatte sowie die Lesefähigkeiten, allerdings in einem sehr begrenzten Umfang. Es handelt sich um einen oberflächlichen Test, der dazu dient, offensichtliche Probleme schnell zu identifizieren.

- Aussagekraft: Der kurze Selbsttest kann schnell Hinweise auf gravierende Fehler liefern, ist jedoch nicht umfassend. Ein positives Ergebnis (keine Fehler gefunden) garantiert nicht die Abwesenheit aller Festplattenprobleme, besonders solcher, die unter Umständen nur durch intensivere Prüfungen entdeckt werden können.

Langer Selbsttest (long)

- Dauer: Kann eine Stunde oder länger dauern, abhängig von der Festplattengröße und dem Hersteller.

- Was wird getestet: Führt eine vollständige Überprüfung der Festplatte durch, inklusive aller Sektoren. Der lange Test ist gründlicher und testet die Festplatte intensiver, indem er jeden Sektor liest und auf Fehler überprüft.

- Aussagekraft: Der lange Selbsttest bietet eine umfassendere Beurteilung der Festplattengesundheit. Fehler, die beim kurzen Selbsttest möglicherweise nicht erkannt werden, können hier aufgedeckt werden. Dies macht den langen Test besonders wertvoll für präventive Wartungsarbeiten und detaillierte Diagnosen.

Implementierung der Automatisierung

- Den Kurztest auf allen Festplatten regelmäßig ausführt.

- Die Ergebnisse analysiert.

- Sie warnt, wenn Fehler gefunden werden.

Melden Sie sich per SSH auf Ihrem Ubuntu Server an und erstellen Sie einen Ordner unter dem Pfad /etc.

sudo mkdir /etc/nextcloud-smartmon-festplattenueberwachungErstellen Sie eine neue Datei unter diesem Pfad und fügen Sie das nachfolgend bereitgestellte Skript ein:

sudo nano festplattenueberwachungBereitstellung des Skripts:

#!/bin/bash

# E-Mail für Benachrichtigungen

email="your_email@example.com"

# Festplatten, die überprüft werden sollen

disks=("/dev/sda" "/dev/sdc")

for disk in "${disks[@]}"; do

echo "Starte SMART-Kurztest für ${disk}..."

smartctl -t short ${disk}

# Warten Sie genügend lang, um dem Test Zeit zu geben, zu starten und abzuschließen

sleep 180

# Überprüfen Sie das Ergebnis des letzten Tests

result=$(smartctl -l selftest ${disk} | grep -i "Completed without error")

if [ -z "$result" ]; then

# Wenn das Ergebnis nicht "Completed without error" enthält, senden Sie eine Warnung

echo "SMART-Kurztest Fehler auf ${disk}. Überprüfen Sie die Festplatte für weitere Details." | mail -s "SMART-Kurztest Warnung für ${disk}" $email

else

# Optional: Erfolg in ein Log-File schreiben

echo "$(date) SMART-Kurztest erfolgreich für ${disk}" >> /var/log/smart-tests.log

fi

donePassen Sie die Parameter „E-Mail“ und ggf. Disks (sda und sdb, oder sdc) an.

Das Skript muss noch als ausführbar markiert werden:

sudo chmod +x festplattenueberwachung.shEinrichtung des Cron-jobs

Um das Skript festplattenueberwachung, das sich unter /etc/nextcloud-smartmon-festplattenueberwachung auf Ihrem Ubuntu Server befindet, automatisch auszuführen, müssen Sie einen Cronjob hinzufügen. Dieser Cronjob bestimmt, wie oft das Skript ausgeführt wird. Zum Beispiel, wenn Sie möchten, dass das Skript täglich um 3 Uhr morgens läuft, würden Sie folgendermaßen vorgehen:

- Öffnen Sie die Crontab für den root Benutzer mit dem Befehl:

sudo crontab -e- Fügen Sie am Ende der Datei die folgende Zeile hinzu:

0 3 * * * /bin/bash /etc/nextcloud-smartmon-festplattenueberwachung/festplattenueberwachungDiese Zeile bedeutet:

0 3 * * *: Der Job wird täglich um 3 Uhr morgens ausgeführt./bin/bash: Der Pfad zur Bash-Shell, der angibt, dass das folgende Skript in Bash ausgeführt werden soll./etc/nextcloud-smartmon-festplattenueberwachung/festplattenueberwachung: Der vollständige Pfad zum Skript, das ausgeführt werden soll.

Speichern Sie die Änderungen und schließen Sie den Editor. Wenn Sie crontab -e verwenden, erfolgt dies in der Regel durch Drücken von CTRL+O, dann Enter zum Speichern und CTRL+X zum beenden.

Automatisierung der App-Updates von Nextcloud

Um ein automatisches Update der Nextcloud-Apps auf einem Ubuntu Server zu implementieren, folgen Sie diesen kurzen Schritten zur Einrichtung.

Schritt 1: Skript erstellen

Öffnen Sie ein Terminal auf Ihrem Ubuntu Server.

Erstellen Sie einen neuen Ordner in dem das Skript für das Update der Nextcloud Apps gespeichert werden soll:

sudo mkdir /etc/update_nextcloud_appsErstellen Sie unter diesem Pfad eine neue Datei für das Skript mit dem Namen update_nextcloud_apps.sh:

sudo nano update_nextcloud_apps.shKopieren Sie den untenstehenden Skriptcode in die Datei. Dieses Skript führt den Update-Befehl für alle installierten Nextcloud-Apps im angegebenen Docker-Container aus.

#!/bin/bash

# Name des Nextcloud-Docker-Containers

NEXTCLOUD_CONTAINER_NAME='nextcloud-app-1'

update_apps() {

# Update der Apps und direkte Überprüfung auf Fehler im Output

if output=$(docker exec -u www-data $NEXTCLOUD_CONTAINER_NAME php occ app:update --all 2>&1); then

echo "$output"

if echo "$output" | grep -q "Exception"; then

echo "Fehler beim Update aufgetreten."

return 1

else

echo "Update-Check abgeschlossen."

return 0

fi

else

echo "Fehler beim Ausführen des Docker-Befehls."

return 1

fi

}

# Führe das Update durch und logge das Ergebnis

update_apps | tee "/etc/update_nextcloud_apps/update_nextcloud_apps.log"

Speichern und schließen Sie die Datei (in nano: Strg+O, Enter, Strg+X).

Schritt 2: Skript ausführbar machen

Machen Sie das Skript ausführbar, damit es als ein Befehl auf Ihrem System ausgeführt werden kann.

sudo chmod +x /etc/update_nextcloud_apps.shSchritt 3: Skript automatisieren (optional)

Um das Skript automatisch zu einem bestimmten Zeitpunkt auszuführen, können Sie einen Cron-Job einrichten.

Wenn das Skript als www-data ausgeführt werden soll, müssen das Verzeichnis und die Dateien diesem Benutzer gehören, oder zumindest müssen entsprechende Berechtigungen vorhanden sein, die es www-data erlauben, Dateien zu schreiben und zu ändern.

sudo chown -R www-data:www-data /etc/update_nextcloud_appsUnd sicherstellen, dass die Berechtigungen des Verzeichnisses es www-data erlauben, Dateien zu erstellen und zu ändern:

sudo chmod -R u+rwX /etc/update_nextcloud_appsHierbei steht u+rwX für „user read/write/execute“ und -R für rekursives Anwenden auf das Verzeichnis und seine Inhalte.

Damit das Skript bzw. der Benutzer www-data den docker exec Befehl auszuführen kann muss sichergestellt sein das der Benutzer zur docker Gruppe hinzugefügt wird:

sudo usermod -aG docker www-dataZusätzlich müssen wir den Cron-Job, der das Skript ausführt, unter dem www-data Benutzer einrichten. Um den Cron-Job für www-data zu bearbeiten, verwenden wir:

sudo crontab -u www-data -eFügen Sie eine Zeile am Ende der Datei hinzu, um das Skript regelmäßig auszuführen. Zum Beispiel, um das Skript jeden Tag um 3 Uhr morgens auszuführen, fügen Sie hinzu:

0 3 * * * /etc/update_nextcloud_apps.shSpeichern und schließen Sie die Datei (in nano: Strg+O, Enter, Strg+X).

Dieses einfache Tutorial hilft Ihnen, die App-Updates Ihrer Nextcloud-Installation zu automatisieren, um sicherzustellen, dass Ihre Apps immer auf dem neuesten Stand sind.

Einrichtung von Log-Rotation

Log Rotation

Wenn Sie irgendwann entscheiden, dass Sie doch Logs über einen gewissen Zeitraum behalten möchten, ohne manuell Dateien zu löschen, könnten Sie auch eine Log-Rotation-Konfiguration verwenden. Das bedeutet, dass ältere Logs automatisch gelöscht oder archiviert werden, basierend auf der Konfiguration. Unter Linux können Sie dies mit Tools wie logrotate einrichten, das sehr anpassbar ist und automatisch ältere Logdateien handhaben kann.

Erstellen Sie eine neue Konfigurationsdatei in /etc/logrotate.d/:

sudo nano /etc/logrotate.d/nextcloud-appsFügen Sie die Konfiguration für Ihre Logdatei ein:

/etc/update_nextcloud_apps/update_nextcloud_apps.log {

rotate 5

weekly

missingok

notifempty

compress

delaycompress

create 640 www-data www-data

}Diese Konfiguration bewirkt, dass logrotate:

- Bis zu 5 alte Logdateien behält (

rotate 5). - Die Logs wöchentlich rotiert (

weekly). - Keine Fehler ausgibt, wenn keine Logdatei vorhanden ist (

missingok). - Leere Logdateien nicht rotiert (

notifempty). - Alte Versionen der Logdateien komprimiert (

compress). - Das Komprimieren bis zur nächsten Rotation verzögert, außer der aktuellsten Logdatei (

delaycompress). - Bei jeder Rotation eine neue Logdatei mit den angegebenen Berechtigungen und Besitzern erstellt (

create 640 www-data www-data).

Speichern und schließen: Speichern Sie die Datei mit Strg+o und Enter und schließen Sie den Editor mit Strg+x. Logrotate ist bereits so konfiguriert, dass es einmal täglich durch den cron-Dienst ausgeführt wird, und wird die neue Konfiguration automatisch aufnehmen.

Externen Speicher in Nextcloud einrichten

Um das RAID-Array in Nextcloud nutzen zu können, muss es als externer Speicher eingebunden werden. Dies ermöglicht es Ihnen, Daten auf dem RAID-Array direkt über Nextcloud zu verwalten.

- Melden Sie sich bei Nextcloud an und gehen Sie zu „Administration“ > „Externer Speicher“.

- Fügen Sie neuen Speicher hinzu, wählen Sie „Lokal“ und geben Sie den Pfad

/mnt/raid1ein. - Speichern Sie die Konfiguration.

Vorteile der Icybox

- Erweiterbarkeit: Mit der Icybox können Sie einfach und kostengünstig den Speicherplatz Ihrer Nextcloud-Instanz erweitern.

- Flexibilität: Sie können verschiedene Festplatten in der Icybox austauschen oder bei Bedarf weitere Icybox-Modelle hinzufügen.

- Datensicherheit: In Kombination mit der „End-to-End Encryption“-App können Sie sicherstellen, dass Ihre Daten sowohl bei der Übertragung als auch im Ruhezustand verschlüsselt sind.

Überprüfen des RAID-Status

Sie können den Status Ihres RAID-Arrays mit mdadm überprüfen:

sudo mdadm --detail /dev/mdXErsetzen Sie /dev/mdX durch den Namen Ihres RAID-Geräts (z.B. /dev/md0). Dies zeigt den Status des Arrays und den Zustand jeder einzelnen Festplatte im Array an.

Beispielausgabe (idealisiert für Ihr Raid1 Array):

Die Ausgabe des Befehls sudo mdadm --detail /dev/md0 zeigt, dass Ihr RAID 1 Array in einem guten Zustand ist. Hier sind die wichtigsten Punkte aus der Ausgabe:

- Raid Level: Ihr Array ist als RAID 1 konfiguriert, was bedeutet, dass die Daten auf beiden Festplatten gespiegelt werden.

- Array Size: Die Größe des Arrays beträgt etwa 1862.89 GiB (2000.26 GB), was der Größe der einzelnen Festplatten entspricht.

- Raid Devices: Es gibt 2 Geräte im RAID, was für RAID 1 typisch ist.

- Active Devices: Es gibt 2 aktive Geräte, was bedeutet, dass beide Festplatten im Array aktiv und synchronisiert sind.

- Failed Devices: Es gibt keine fehlgeschlagenen Geräte. Das bedeutet, dass beide Festplatten im Array derzeit funktionieren.

- State: Der Zustand des Arrays ist „clean“, was bedeutet, dass das Array gesund ist und keine Fehler oder Inkonsistenzen aufweist.

- Consistency Policy: Die Konsistenzpolitik ist auf „bitmap“ gesetzt, was hilft, die Integrität des Arrays zu gewährleisten und die Wiederherstellungszeit im Falle eines Festplattenausfalls zu verkürzen.

- Device Details: Die beiden Festplatten

/dev/sdaund/dev/sdbsind als aktive und synchronisierte RAID-Geräte aufgeführt.

Zusammenfassung der Überprüfung des RAID-Status:

Ihr RAID 1 Array ist gesund und funktioniert wie erwartet. Beide Festplatten sind aktiv, synchronisiert und es gibt keine Anzeichen von Fehlern oder Problemen. Sie können sicher sein, dass Ihre Daten auf beiden Festplatten gespiegelt und geschützt sind.

Absolut, hier ist ein kurzer Tutorial-Abschnitt zur Einrichtung von E-Mail-Benachrichtigungen mit mdadm:

E-Mail-Benachrichtigungen in mdadm einrichten

Um sicherzustellen, dass Sie über wichtige Ereignisse Ihres RAID-Arrays, wie den Ausfall einer Festplatte, informiert werden, ist es wesentlich, E-Mail-Benachrichtigungen in mdadm einzurichten. Hier ist eine kurze Anleitung, wie Sie dies auf einem System, auf dem msmtp bereits konfiguriert ist, durchführen:

- Konfigurationsdatei bearbeiten:

sudo nano /etc/mdadm/mdadm.confE-Mail-Adresse hinzufügen: Ändern Sie die Zeile, die MAILADDR enthält, und ersetzen Sie root mit Ihrer E-Mail-Adresse:

MAILADDR ihre-email@example.comInitramfs aktualisieren:

sudo update-initramfs -uMonitoring testen: Um eine Testbenachrichtigung zu senden, verwenden Sie den Befehl:

sudo mdadm --monitor --scan --test --oneshotSie sollten eine E-Mail erhalten, die bestätigt, dass das Monitoring funktioniert.

Durch die Einrichtung von E-Mail-Benachrichtigungen können Sie schnell auf Probleme reagieren und sicherstellen, dass Ihr RAID-Array ordnungsgemäß funktioniert und Ihre Daten sicher bleiben.

Sicherheit mit dem Nextcloud Scan verbessern

Ein wesentlicher Aspekt der Sicherheit deiner Nextcloud-Installation ist die Überprüfung durch Nextcloud Scan. Dieses Tool ermöglicht es dir, die Sicherheit deiner Nextcloud-Instanz automatisch zu analysieren und potenzielle Schwachstellen zu identifizieren.

Was ist Nextcloud Scan?

Nextcloud Scan ist ein kostenloser Dienst, der von den Entwicklern von Nextcloud angeboten wird. Er prüft deine Nextcloud-Installation auf bekannte Sicherheitslücken und Konfigurationsprobleme. Der Scan bewertet deine Installation und gibt dir ein Rating von A+ bis F, wobei A+ das beste Ergebnis ist.

Wie führt man einen Scan durch?

Besuche die Website: Gehe zu https://scan.nextcloud.com/ und gib die URL deiner Nextcloud-Instanz ein.

Starte den Scan: Nach der Eingabe deiner URL klicke auf den „Scan“ Button. Der Scanvorgang wird gestartet und dauert einige Minuten.

- Ergebnisse auswerten: Nach Abschluss des Scans erhältst du einen Bericht über deine Sicherheitsstufe. Der Bericht zeigt detailliert auf, welche Probleme gefunden wurden und wie du sie beheben kannst.

Ziel: Erreiche ein A+ Rating

Ein A+ Rating zeigt an, dass deine Nextcloud-Installation sehr gut gegen gängige Sicherheitsrisiken geschützt ist. Um dieses Rating zu erreichen, solltest du folgende Schritte beachten:

- Aktualisiere regelmäßig: Sorge dafür, dass deine Nextcloud und alle installierten Apps immer auf dem neuesten Stand sind.

- Verwende sichere Einstellungen: Konfiguriere deine Server- und PHP-Einstellungen gemäß den Best Practices für Sicherheit.

- SSL/TLS-Zertifikat: Stelle sicher, dass deine Installation über ein gültiges SSL/TLS-Zertifikat verfügt, um die Datenübertragung zu verschlüsseln.

- Härte deine Serverumgebung: Schütze deinen Server durch Firewalls, regelmäßige Sicherheitsüberprüfungen und halte das Betriebssystem und alle Serveranwendungen aktuell. Regelmäßige Updates schließen Sicherheitslücken und schützen vor neuen Bedrohungen.

Durch regelmäßige Überprüfungen mit dem Nextcloud Scan und die Umsetzung der empfohlenen Verbesserungen kannst du die Sicherheit deiner Cloud-Installation erheblich verbessern und das Vertrauen deiner Nutzer stärken.

Abschluss

Die Integration von externen Speicherlösungen wie der Icybox in Nextcloud ermöglicht eine hohe Flexibilität in Bezug auf Speicherkapazität und -management. Dies bietet sowohl Vorteile in Bezug auf die Performance als auch auf die Sicherheit und Redundanz von Daten. Es ist jedoch wichtig, regelmäßige Backups zu haben und sicherzustellen, dass alle Daten sicher und zugänglich sind.

Fazit

Sicherheit sollte immer an erster Stelle stehen, insbesondere bei Cloud-Speicherlösungen, die sensible Daten enthalten können. Die oben genannten Apps und Einstellungen bieten zusätzliche Sicherheitsschichten für Ihre Nextcloud-Installation. Es ist immer ratsam, regelmäßig nach Updates für Nextcloud und alle installierten Apps zu suchen, da Sicherheitspatches und -verbesserungen kontinuierlich veröffentlicht werden.

Zusammenfassung und Schlusswort:

Glückwunsch! Sie haben nun eine eigene Cloud-Infrastruktur mit Nextcloud eingerichtet. Die Verwendung von Docker erleichtert den Prozess erheblich und ermöglicht es Ihnen, in kurzer Zeit eine funktionierende Nextcloud-Instanz bereitzustellen.

Sollten Sie Fragen haben oder Unterstützung benötigen, zögern Sie nicht, mich zu kontaktieren. Mein Ziel ist es, Ihnen bei der Einrichtung und optimalen Nutzung Ihrer eigenen Cloud-Infrastruktur zu helfen. Viel Erfolg mit Ihrer neuen Nextcloud-Installation!

Schreibe einen Kommentar